ماجرای نفوذ چینیها به مراکز داده شرکتهای بزرگ آمریکایی با استفاده از میکروچیپ چیست

بلومبرگ طی ماه جاری میلادی، گزارشی جنجالبرانگیز منتشر کرد. این وبسایت ادعا کرده است که هکرهای چینی با استفاده از تراشههای بسیار کوچک، به سرورهای شرکتهای بزرگی همچون آمازون و اپل نفوذ کردهاند. این ادعا بهسرعت از طرف شرکتهای مطرحشده رد شد؛ اما خبرنگاران دنیای فناوری، هنوز احتمال وقوع آن را بالا میدانند. در ادامهی این مطلب زومیت، گزارش بلومبرگ را با عنوان هک بزرگ بررسی میکنیم.

آمازون در سال ۲۰۱۵، استارتاپی را با نام Elemental Technologies مورد بررسی قرار داد. هدف شرکت از این بررسی و خرید احتمالی، توسعهی فعالیتها و امکانات سرویس استریم ویدیوی این شرکت بود که امروز با نام آمازون پرایم ویدیو شناخته میشود. این استارتاپ پورتلندی، در توسعهی نرمافزارهایی برای ذخیرهسازی هرچه بیشتر فایلهای ویدیویی و آمادهسازی آنها برای دستگاههای مختلف فعالیت میکرد.

فعالیتهای این استارتاپ، پخش زندهی مسابقات المپیک با کیفیت بالا، ارتباط ویدیویی با ایستگاه بینالمللی فضایی و ارسال زندهی تصاویر پهپادهای جاسوسی به سازمان سیا را امکانپذیر کرده بود. اگرچه فعالیتهای این استارتاپ برای سازمانهای اطلاعاتی، دلیل اصلی خرید آن نبود، اما بههرحال این پروژهها در مسیر برنامههای آمازون برای دولت مانند سرویس ابری سرَی برای CIA قرار داشت.

یکی از منابع آگاه نزدیک به آمازون اعلام کرده که این شرکت برای بررسی امنیت فعالیتهای استارتاپ مذکور، یک شرکت امنیتی دیگر را استخدام کرده است. بررسیهای اولیهی این شرکت، به AWS هشدار داد که مشکلات امنیتی متعددی در فعالیت استارتاپ وجود دارد و بهتر است محصول اصلی آنها دقیقتر مورد مطالعه قرار بگیرد.

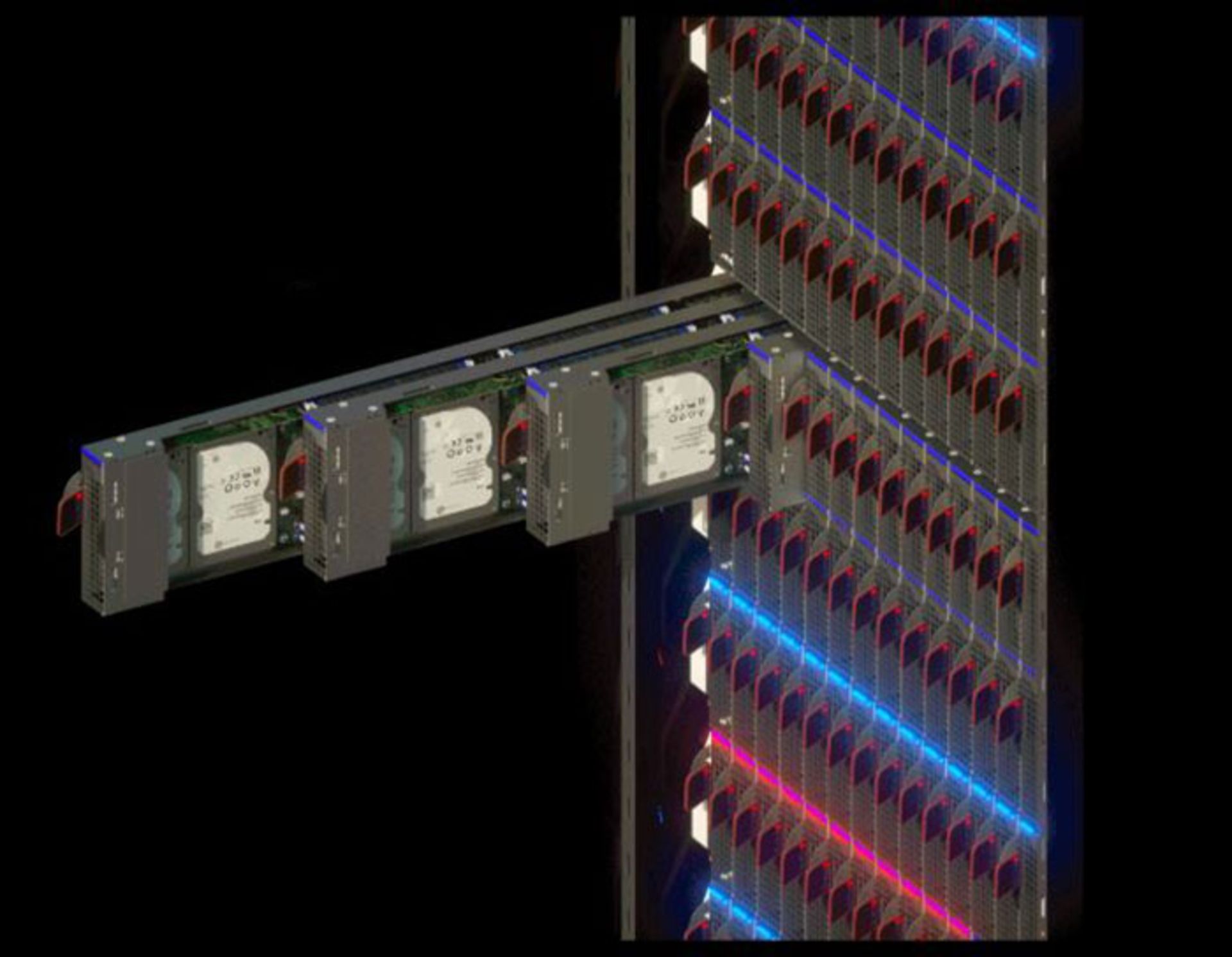

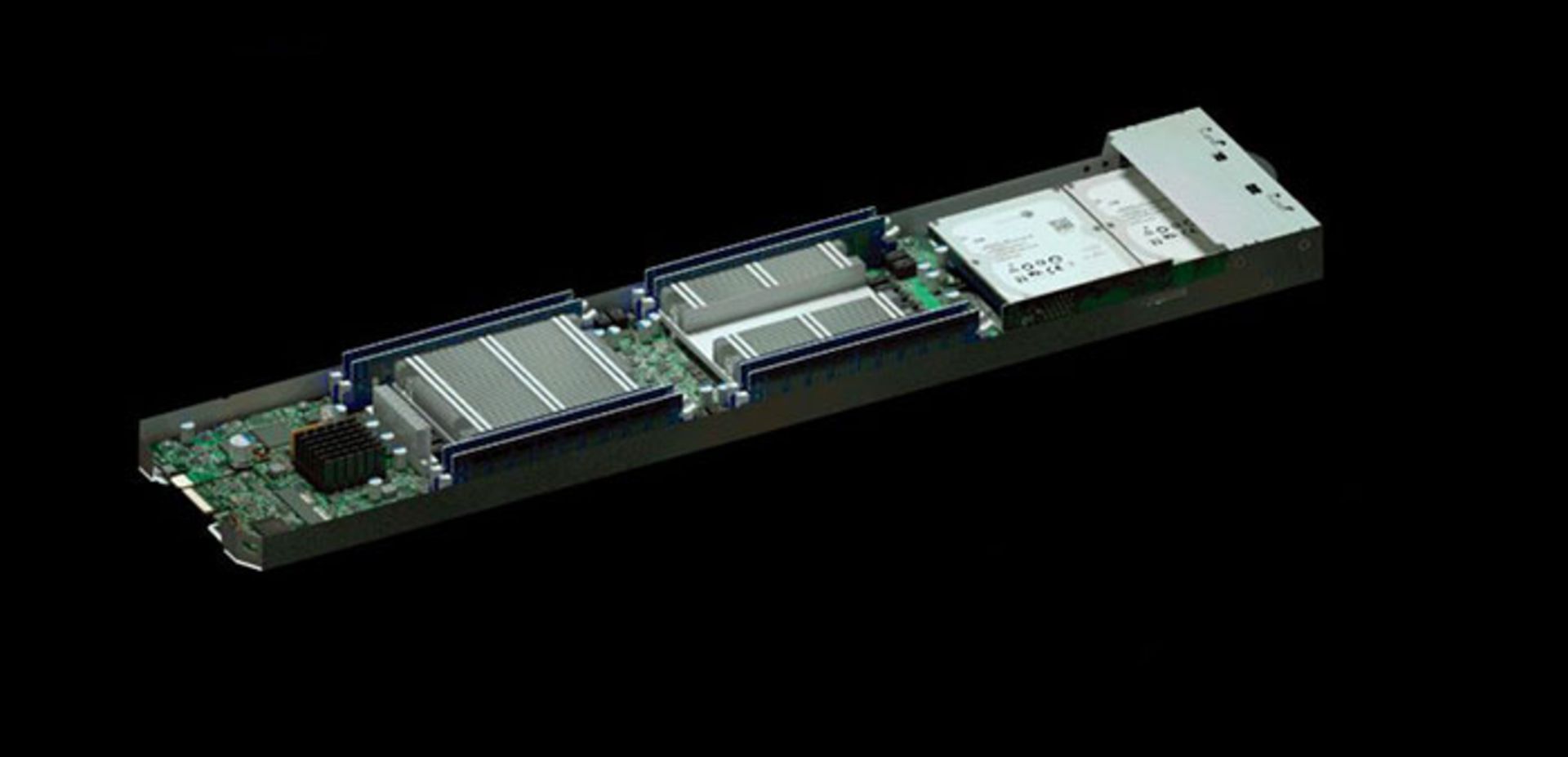

محصول اصلی این استارتاپ، سرورهای گرانقیمتی بودند که شرکتهای خریدار، برای کاهش حجم ویدیوها در شبکهی خود قرار میدادند. سرورهای استارتاپ المنتال تکنولوژی، توسط شرکتی با نام Micro Computer مونتاژ میشد. این شرکت در سنخوزه واقع است و عموما با نام Supermicro شناخته میشود. بهعلاوه، این شرکت بهعنوان یکی از بزرگترین تأمینکنندههای مادررد مخصوص سرور و پکیجهای تراشه و مقاومت شناخته میشود که در مراکز داده بهعنوان عصبهای مرکزی فعالیت میکنند.

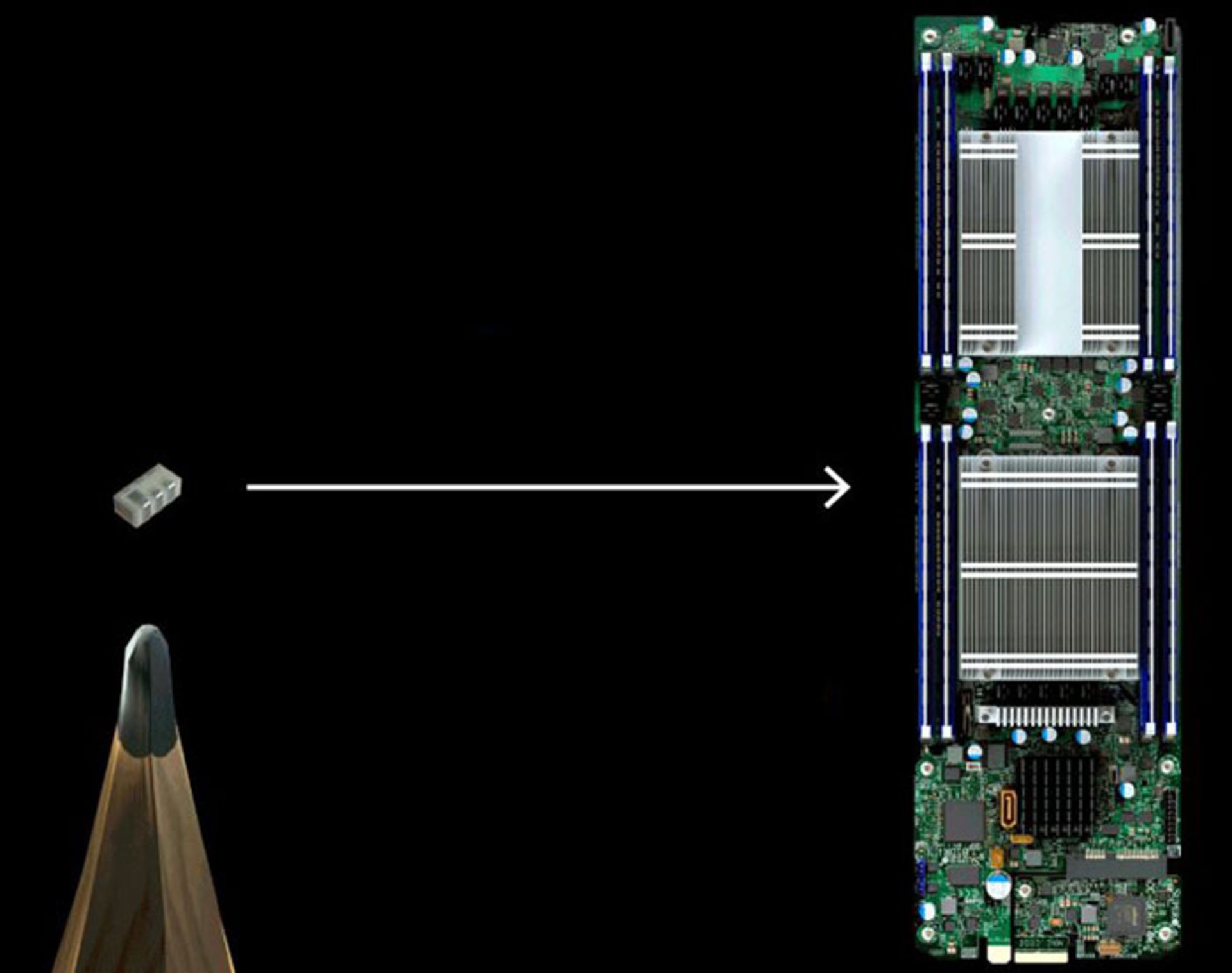

بههرحال در بهار سال ۲۰۱۵، کارکنان شرکت المنتال، سرورهای متعددی را مونتاژ کرده و آنها را برای بررسی توسط شرکت امنیتی ثالث، به اونتاریو کانادا ارسال کردهاند. متخصصان این شرکت ثالث، در مادربردهای این سرورهای یک تراشه با ابعادی نزدیک به یک دانهی برنج پیدا کردند. این تراشه جزء طراحی اصلی مادربرد نبود.

آمازون و اپل، بزرگترین قربانیان این نفوذ بودهاند

آمازون بلافاصله این مورد را به مقامات دولتی آمریکا اعلام کرد. این خبر، شوکی عظیم در سازمانهای اطلاعاتی و نظامی آمریکا ایجاد کرد. سرورهای شرکت المنتال در مراکز دادهی وزارت دفاع، مراکز عملیاتی پهپاد سیا و شبکههای اطلاعاتی ناوهای جنگی استفاده میشوند. نکتهی قابلتوجه این است که المنتال یکی از صدها مشتری شرکت اصلی یعنی سوپرمایکرو بود.

بررسی اطلاعاتی این اقدام که به مدت سه سال مسکوت بود، از آلوده شدن سرورها و امکان نفوذ هکرها به شبکههای آلوده خبر میدهد. کارشناسان امنیتی این پرونده اعلام کردهاند که تراشههای کوچک، در فرآیند تولید در کارخانههای پیمانکاری چین، به مادربردها تزریق شدهاند.

جادوی سیاه

این حملهی سایبری، بسیار مهمتر و بزرگتر از حملات نرمافزاری است که پیش از این در دنیای فناوری شاهد بودهایم. درواقع هکرهای سختافزاری روندی پیچیدهتر دارند و شناسایی آنها بسیار دشوارتر است. این هکرها، به سازمانهای جاسوسی امکان میدهند که نفوذی طولانیتر و مخفیانهتر نسبت به نفوذهای نرمافزاری داشته باشند. سازمانها نیز برای دسترسی به این هکرها حاضرند مبالغ هنگفتی پرداخت کنند.

نفوذ سختافزاری در سیستمهای کامپیوتری، عموما به دو روش انجام میشود. روش اول، دخالت در روند توزیع محصول و جابجایی محصولات آلوده در میانهی مسیر است. طبق گزارشهای منتشرشده توسط ادوارد اسنودن، سازمانهای اطلاعاتی و جاسوسی آمریکا، علاقهی زیادی به این نوع از نفوذ دارند. روش دوم، ایجاد تغییرات سختافزاری از همان ابتدای تولید محصول است (Seeding Atack).

نفوذ سختافزاری، بسیار مخفیانهتر و خطرناکتر از هک نرمافزاری است

چین، کشوری است که بیش از همه پتانسیل نفوذ نوع دوم را دارد. این کشور، تولیدکنندهی ۷۵ درصد از گوشیهای موبایل و ۹۰ درصد از کامپیوترهای شخصی جهان است. برای نفوذ از همان مراحل ابتدایی تولید، باید با طراحی محصول، کپی کردن قطعات آن و اطمینان از شناخته نشدن توسط سیستمهای امنیت لجستیک جهانی مطمئن بود. در مثالی ساده، برای این منظور باید مطمئن باشید که قطعهای از بالادست یک رودخانه در شانگهای وارد آب شود و تا سیاتل در آمریکا، کسی متوجه حضور آن نشود!

جو گرند، یک هکر سختافزاری و بنیانگذار شرکت Grand Idea Studio است. او در مورد این کشف (احتمالی) بزرگ میگوید:

کشف یک نفوذ سختافزاری در سطح ملی، مانند مشاهدهی یک اسب تکشاخ در حال پریدن از روی رنگینکمان است. درواقع، سختافزار از رادارهای کنترلی اکثر سازمانها مخفی است و نفوذ به آن نیز بهنوعی جادوی سیاه محسوب میشود.

بههرحال گزارش بررسیها، توسط مأموران آمریکایی اینگونه بیان شده است که تراشهها، در فرآیند ساختوتولید به محصولات تزریق شدهند. دو مأمور آمریکایی این کشف را تأیید کردهاند و معتقدند افرادی از People’s Liberation Army یا ارتش آزادی بخش خلق چین در آن نقش داشتهاند. بههرحال، جاسوسهای چینی در سوپرمایکرو توانستهاند روزنهای حیاتی در سیستمها پیدا کنند. بهگفتهی مأموران آمریکایی، این نفوذ، بزرگترین نفوذ در زنجیرهی تأمین شرکتهای آمریکایی در طول تاریخ بوده است.

شرکتها چه پاسخی دارند

یکی از مأموران اطلاعاتی ادعا کرده که این نفوذ، حداقل ۳۰ شرکت آمریکایی را تحت تأثیر قرار داده است. در میان این شرکتها، یک بانک بزرگ، پیمانکارهای دولتی و باارزشترین شرکت جهان یعنی اپل قرار دارند. اپل یکی از بزرگترین مشتریان سوپرمایکرو بود و در یک قرارداد، ۳۰ هزار سرور را برای شبکهی جدید خود سفارش داد. سه کارمند ارشد اپل ادعا کردهاند که این شرکت نیز در تابستان سال ۲۰۱۵ چند مورد مشکوک در مادربردهای سوپرمایکرو کشف کرده است. اپل، سال بعد به دلایلی نامعلوم، همکاری خود را با سوپرمایکرو قطع کرد.

اکثر شرکتها، گزارش بلومبرگ و ادعاهای آن را تکذیب کردهاند

خبرنگاران بلومبرگ برای روشنتر شدن قضیه با مسئولان شرکتهای اپل، آمازون و سوپرمایکرو تماس داشتهاند؛ اما پاسخ شرکتها، نتیجهگیریهای گزارش این رسانه را رد کرده است. آمازون در ایمیلی در این مورد به بلومبرگ نوشت:

این مورد حقیقت ندارد که AWS از نفوذبه زنجیرهی تأمین آگاه بوده است. بهعلاوه، هیچ اطلاعی از تراشههای مشکوک یا تغییرات در سختافزارها نیز در زمان خریدن شرکت اِلِمنتال رؤیت نشد.

اپل نیز در پاسخ به گزارش بلومبرگ نوشت:

ما در این مورد، موضع روشنی داریم. اپل هیچگاه تراشههای مشکوک یا تغییر در سختافزارها یا آسیبپذیریهای تزریقشدهای را در تراشهها پیدا نکرده است.

پری هیس، سخنگوی سوپرمایکرو نیز تنها به این نکته اشاره کرده است که که هیچ اطلاعی از بازرسیهای مذکور نداشتهاند. دولت چین بهعنوان بخش دیگر این داستان، پاسخی مستقیم به ایجاد تغییرات در سختافزارهای سوپرمایکرو نداشته و تنها به این نکته اشاره کرده است که: «امنیت زنجیرهی تأمین در فضای سایبری یک مشکل عمومی بوده و چین نیز قربانی آن است.»

سازمانهای امنیتی آمریکا مانند FBI و دفتر سخنگوی امنیت ملی این کشور که نمایندهی CIA و NSA است نیز، پاسخی به سوالات بلومبرگ ندادهاند.

رد کردن داستان توسط شرکتها، با واکنش ۶ افسر امنیت ملی کنونی و سابق آمریکا روبهرو شده است. این افسران در مصاحبههایی که از زمان ریاست جمهوری اوباما شروع شده و تا زمان ترامپ نیز ادامه داشته است، به ارائهی جزئیات کشف تراشهها و بازرسیهای امنیتی پرداختهاند. یکی از این افسران و دو کارمند AWS، اطلاعاتی کامل از این نفوذ و تأثیر آن روی شرکتهای اِلِمنتال و آمازون ارائه کردهاند. بهعلاوه، آنها به همکاری آمازون با بازرسان امنیتی نیز اشاره کردهاند.

در مورد اپل، سه کارمند این شرکت بههمراه چهار نفر از ۶ مأمور مذکور، قربانی شدن این شرکت را تأیید کردهاند. در مجموع، ۱۷ نفر دستکاری در سختافزارهای سوپرمایکرو و دیگر بخشهای این حملهی عظیم را تأیید کردهاند. برخی از این منابع، بهخاطر امنیت خودشان ناشناس ماندند و اطلاعات آنها نیز بهخاطر ماهیت امنیتی، بهصورت محرمانه دستهبندی شده است.

سازمانهای امنیتی و اطلاعاتی آمریکا نیز مشتری این سرورها بودهاند

یک مقام دولت آمریکا در مورد این حمله گفته که هدف چینیها، نفوذ بلندمدت به اسرار باارزش سازمانی و شبکههای حساس دولتی بوده است. درواقع بهنظر نمیرسد نفوذگران اطلاعات اشخاص عادی را دزدیده باشند.

بههرحال، عواقب و انشعابات این حمله هنوز ادامه دارد. دولت آمریکا، سختافزارهای کامپیوتری و شبکه و خصوصا مادربرد را در فهرست تحریمهای جدید واردات از چین قرار داده است. مقامات کاخ سفید نیز اعلام کردهاند که به احتمال بالا، شرکتهای فناوری این کشور بهمرور تأمین قطعات خود را از چین به کشورهای دیگر منتقل میکنند. چنین تغییر احتمالی، مقاماتی را راضی میکند که سالها نسبت به تهدید تأمین کالا هشدار داده بودند.

نفوذ چگونه اتفاق افتاده است

مقامات امنیتی و بازرسان این پرونده، بهطور ساده و خلاصه، نحوهی نفوذ با استفاده از این سختافزار را توضیح دادهاند. این نفوذ، پنج مرحلهی کلی داشته است.

تاریخچهی شرکتهای درگیر

در سال ۲۰۰۶، سه مهندس کامپیوتر در منطقهی اورگان، ایدهای جذاب داشتند. تقاضا برای ویدیو روی دستگاههای موبایل به میزان قابلتوجهی افزایش یافته بود. این مهندسان پیشبینی کردند که شرکتهای پخشکنندهی برنامههای ویدیویی، بهزودی بهدنبال راهکاری بهمنظور آماده کردن محتوا برای دستگاههای مختلف اعم از موبایل، لپتاپ و دیگر موارد خواهند بود.

این سه مهندس برای برآورد کردن تقاضای احتمالی، شرکت المنتال را تأسیس کردند. یکی از کارمندان سابق میگوید که آنها تیمی از مهندسان خبره را برای برنامهنویسی اهداف خود استخدام کردند. هدف، استفاده از کارتهای گرافیک فوق سریع مخصوص بازی، برای پردازش ویدیوها و تبدیل آنها بود. محصول نهایی، بهمقدار قابلتوجهی زمان مورد نیاز برای پردازش فایلهای ویدیویی حجیم را کاهش داد. سپس، شرکت این نرمافزار را در سرورهای اختصاصی خود بارگذاری کرد و آنها را بهعنوان محصول نهایی به فروش رساند.

تراشههای نفوذی ابعادی نزدیک به یک دانهی برنج دارند

سرورهای شرکت المنتال با قیمت ۱۰۰ هزار دلار فروخته میشدند و طبق گفتهی یکی از مشاوران سابق آنها، حاشیهی سود محصولات برای شرکت، ۷۰ درصد بود. مشتریان اولیهی اِلِمنتال، شرکتهایی بودند که به انتقال ویدیوهای باکیفیت و حجیم، با سرعت بالا نیاز داشتند. پس از آن، اِلِمنتال تکنولوژی با سازمانهای جاسوسی آمریکا نیز وارد همکاری شد.

المنتال در سال ۲۰۰۹ با بازوی سرمایهگذاری سازمان سیا با نام In-Q-Tel وارد همکاری شد. این همکاری باعث شد تا سرورهای المنتال به پروژههای امنیت ملی آمریکا راه پیدا کنند. اسناد عمومی از جمله تبلیغات خود شرکت المنتال، نشان میدهد که سرورهای این شرکت در مراکز دادهی وزارت دفاع آمریکا استفاده شدهاند. هدف از بهکارگیری این سرورها، پردازش تصاویر دوربینهای نظارتی و پهپادها بوده است. این تصاویر در ناوهای نظامی و برای مقاصد برنامهریزی حملات موشکی استفاده میشدند. در پروژهای دیگر، سرورها برای پردازش تصاویر ویدیوکنفرانسهای داخلی ساختمانهای دولتی استفاده میشدند.

از مشتریان دولتی دیگر المنتال میتوان به ناسا، ساختمانهای کنگره و وزارت امنیت میهن آمریکا اشاره کرد. در نهایت، این مشتریان بزرگ و مهم شرکت المنتال، آن را به هدفی جذاب برای دشمنان خارجی ایالات متحدهی آمریکا تبدیل کرد.

شرکت سوپرمایکرو، بهترین انتخاب برای تولید سرورهای المنتال بوده؛ مرکز مدیریت این شرکت، در منطقهی شمالی فرودگاه سن خوزه واقع است. این شرکت توسط چارلز لیانگ، یک مهندس تایوانی فارغالتحصیل از دانشگاه تگزاس و در سال ۱۹۹۳ تأسیس شده است. سیلیکون ولی در آن سالها علاقهی شدیدی به برونسپاری پروژهها نشان میداد. این علاقه، مسیر شرکتهای تایوانی و سپس چینی را به مصرفکنندگان آمریکایی هموار کرد.

در این میان، لیانگ برتری قابلتوجهی را در شرکت خود ایجاد کرد. طراحی و مهندسی محصولات او، در سن خوزه و در نزدیکی شرکتهای مشتریان انجام میشد و تنها ساخت نهایی محصولات به چینیها سپرده میشد. امروز، سوپرمایکرو بیش از هر شرکت دیگری، مادربردهای مخصوص سرور تولید میکند. بهعلاوه، این شرکت بر بازار یک میلیارد دلاری بردهای کامپیوترهای خاص مانند دستگاههای MRI و سیستمهای تسلیحاتی سلطه دارد.

سوپرمایکرو، بزرگترین فروشندهی مادربرد سرور، قربانی قطعات آلوده شده است

مادربردهای سوپرمایکرو در سرورهای بانکها، صندوقهای سرمایهگذاری، ارائهدهندگان خدمات ابری، ارائهدهندگان خدمات میزبانی وب و بسیاری مکانهای دیگر استفاده میشوند. مراکز مونتاژ این شرکت در سنفرانسیسکو، هلند و تایوان قرار دارد؛ اما محصولات اصلی آن یعنی مادربردها بهطور کامل در کارخانههای چینی ساخته میشوند.

طبق گفتهی ۶ نفر از کارمندان سابق سوپرمایکرو، اکثر کارمندان این شرکت در سنخوزه، چینی یا تایوانی هستند و زبان ماندارین، زبان اصلی شرکت است. تختههای این شرکت نیز از علائم زبان چینی پر شدهاند. هر هفته، غذاها و شیرینیهای چینی به کارمندان داده میشود و اعلانهای شرکت نیز عموما به دو زبان انگلیسی و چینی بیان میشوند. کارشناسان معتقدند این حجم از ارتباطات خارجی و خصوصا زبان ماندارین باعث شده تا چینیها کار آسانتری برای نفوذ به این شرکت داشته باشند. البته هنوز تحقیقات ادامه دارد تا حضور جاسوس احتمالی درون این شرکت یا در شرکتهای دیگر بررسی شود.

سوپرمایکرو در سال ۲۰۱۵ در ۱۰۰ کشور جهان، بیش از ۹۰۰ مشتری داشت و این تعداد مشتری، مجموعهای باارزش را به مجرمان این حمله ارائه میکرد. یک مأمور امنیتی سابق آمریکا که فعالیتهای این شرکت و مدل کسبوکار آنها را بررسی کرده است، میگوید:

سوپرمایکرو را میتوان مایکروسافت دنیای سختافزار نامید. حمله به مادبوردهای سوپرمایکرو مانند حمله به ویندوز و حمله به کل جهان است.

شک و تردیدهای پیشین

قبل از آنکه نشانههای نفوذ به شرکتهای بزرگ فناوری آمریکایی فاش شود، منابع اطلاعاتی در مورد تلاش چینیها برای نفوذ سختافزاری هشدار داده بودند. این منابع از تلاش چینیها برای تزریق تراشههای مخرب در میانهی زنجیرهی تأمین سختافزار خبر داده بودند. البته آنها اطلاعات دقیقی ارائه نکردند و آمار میلیونی واردات مادربرد به آمریکا، شناسایی و تأیید این احتمالات را بسیار دشوار میکرد.

اما در نیمهی اول سال ۲۰۱۴، خبری محکمتر در این مورد درز پیدا کرد. یک منبع اطلاعاتی از داخل کاخ سفید بیان کرد که مقامات اطلاعاتی، از تلاش چینیها برای تزریق تراشه با مادربردهای شرکت سوپرمایکرو، مخصوص شرکتهای آمریکایی، خبر دادهاند.

اطلاعات سال ۲۰۱۴ بسیار مهم قلمداد شد؛ اما چالشی که ایجاد میکرد نیز قابلتوجه بود. درواقع اعلام خطر به گسترهی وسیع مشتریان شرکت سوپرمایکرو، این شرکت را بهعنوان یک تولیدکنندهی بزرگ سختافزار در آمریکا، فلج میکرد. بهعلاوه، این اطلاعات هدف نهایی حمله و خرابکاری را مشخص نکرده بود. مهمتر از همه، تا زمانی که گزارش حمله از کسی یا شرکتی دریافت نمیشد، FBI نیز نمیتوانست اقدام خاصی انجام دهد. در نهایت کاخ سفید از منابع خواست تا بهصورت منظم، یافتههای خود را در این مورد بهروز کرده و به اطلاع مقامات برسانند.

اپل در ماه می سال ۲۰۱۵، تراشههای مشکوک را در سرورهای سوپرمایکرو کشف کرد. این کشف، پس از شناسایی عملکرد مشکوک در شبکه و مشکلات سفتافزار آن انجام شد. دو نفر از مدیران ارشد اپل گفتهاند که این شرکت در همان زمان، به افبیآی خبر داده اما جزئیات کشف خود را حتی در داخل سازمان نیز محدود نگه داشته است.

پس از آن، آمازون کشف خود را اعلام کرد و دسترسی به سختافزارهای آلوده را نیز به ماموران اطلاعاتی داد. این دسترسی، فرصتی بسیار عالی برای افبیآی و سازمانهای اطلاعاتی بود تا با استفاده از تیمهای ضدجاسوسی خود، یک بازرسی کامل از این نفوذ و نحوهی کار تراشهها انجام دهند.

بررسی تراشههای نفوذی

فردی با دسترسی به گزارش کامل بازرسی امنیتی آمازون، ادعا کرده است که تراشههای موجود در سرورهای اِلِمنتال، به نحوی دقیق و با هدف غیرقابل شناسایی بودن طراحی شدهاند. یک فرد دیگر نیز که به تصاوری اشعهی X در گزارش آمازون دسترسی داشته است، این ادعا را تایید میکند. این قطعات با رنگ خاکستری کمرنگ تولید شدهاند و ظاهری شبیه به کوپلرهای الکترونیکی دارند.

کوپلرهای تشخیص سیگنال در مادربردها، قطعاتی معمول هستند و بههمین دلیل، شناسایی این تراشههای نفوذی، بدون تجهیزات خاص امکانپذیر نبود. نکتهی قابل توجه این است که این قطعات در مادربردهای مختلف با ابعاد و اشکال متفاوت وجود داشتهاند. به بیان دیگر، نفوذگران برای هر کارخانه، نوعی مخصوص از تراشهی نفوذی را تولید کرده بودند.

بازرسان آشنا با این فرآیند اعلام کردهاند که این نوع از قطعات برای باز کردن مسیر نفوذ مجرمان سایبری استفاده میشوند. به بیان سادهتر، نفوذهای سختافزاری همگی با هدف ایجاد دسترسی برای مجرمان ایجاد میشوند. درواقع، این قطعات تزریقشده، دستورهای عملیاتی اصلی در سرور را دستکاری میکردهاند. این عملیات در زمان بسیار کوتاهی انجام میشده است. بهعلاوه، بخشی از سیستمعامل سرور در مسیر حرکت داده به سیپییو، در حافظهی موفقت این بوردها ذخیره میشد.

اپل به ماموران امنیتی اجازهی بازرسی مراکز آلوده را نداده است

تراشههای نفوذی بهگونهای در مادربرد قرار گرفته بودند که امکان ویرایش صف اطلاعات و تزریق کد دلخواه در میانهی مسیر را داشتند. تراشهها حتی توانایی تغییر ترتیب اطلاعات و دستورالعملهای ارسالی به سیپییو را نیز داشتهاند. بههرحال، همین تغییرات کوچک زمینه را برای عواقب خطرناک آتی فراهم میکردند.

از آنجایی که تراشهها کوچک بودند، کد مخرب آنها نیز کوتاه بوده است. البته این تراشهها امکان انجام دو کار مهم را داشتند: اول، دستور به دستگاه برای ایجاد ارتباط با یکی از هزاران کامپیوتر ناشناس هکرها در اینترنت، که حاوی کدهای مخربتری بود. دوم، آماده کردن سیستمعامل دستگاه قربانی برای پذیرفتن کدهای مخرب هکرها. تراشهها بهخاطر اتصال به کنترلر مدیریتی بورد اصلی، توانایی انجام این کارها را داشتند. این قسمت از مادربرد، عموما توسط مدیران سرور برای ورود از راه دور به سرورهای و حل مشکلات استفاده میشود. این واحد، دسترسی به کدهای حساس را در زمان خاموش یا خراب بودن سرور، به مدیر میدهد.

سیستم گفتهشده، امکان تغییر خط به خط عملیات سیستم را به هکرها میداد. برای درک قدرت هکرها پس از این نفوذ، به این مثال توجه کنید: جایی در سیستمعامل لینکوس (که در اکثر سرورهای جهان وجود دارد)، کدی تعبیه شده است که هویت کاربران را با مقایسهی رمز عبور تایپشده با عبارتی رمزنگاریشده تایید میکند. یک تراشهی نفوذی میتواند بخشی از آن کد را تغییر دهد تا سرور برای ورود، رمز عبور درخواست نکند. پس از آن، سرور برای تمامی کاربران قابل دسترس خواهد بود.

بهعلاوه، تراشه میتواند کلیدهای رمزنگاری ارتباطات امن را بدزدد، بهروزرسانیهای امنیتی برای شناسایی نفوذ را مسدود کند یا از همه بدتر، مسیرهای جدیدی برای اتصال سرور به اینترنت ایجاد کند. همانطور که دیدید، ناهنجاریهای ایجادشده توسط نفوذهای سختافزاری واقعا نگرانکننده هستند. متخصصان امنیت سختافزار معتقدند سختافزار میتواند هر دروازهای را برای هکرها باز کند.

این تراشهها، دروازهی ورود هکرها به سرور و اتصال آنها به اینترنت بودهاند

مقامات آمریکایی، پیش از این نیز مواردی مبنی بر تلاش چینیها در نفوذ سختافزاری را کشف کرده بودند؛ اما این مورد اخیر، از لحاظ ابعاد و نفوذ یک رکوردشکنی محسوب میشود. در این اتفاق، امنیت زنجیرهی تأمین در ابعاد جهانی مورد خدشه قرار گرفته است. هرچند هنوز کاربران و شرکتهای زیادی از آن مطلع نیستند. درس این اتفاق برای ماموران امنیتی، یادگیری چگونگی نفوذ به فرآیند تولید سوپرمایکرو در این حجم وسیع است. نتیجهی این حمله و باز شدن دربهای امنیتی اهداف آمریکایی به روی هکرها نیز نکتهی قابل توجه است.

ردیابی نفوذ

نفوذهای سختافزاری برخلاف انواع نرمافزاری، قابلیت ردگیری در دنیای واقعی دارند. درواقع قطعات سختافزاری تاریخچهای ثبتشده در بخش حملونقل دارند و شماره سریالهای بوردها نیز قابل ردگیری است. مقامات امنیتی آمریکایی برای ردگیری این حمله نیز، زنجیرهی تأمین سوپرمایکرو را ردگیری کردند.

رسانهی دیجیتایمز متخصص در امر زنجیرهی تأمین در سال ۲۰۱۶ گزارش داد که سوپرمایکرو ۳ تولیدکنندهی اصلی برای مادربردهایش دارد. دو تولیدکننده در تایوان و یکی از آنها در شانگهای فعالیت میکند. وقتی این تأمینکنندگان با سفارشهای بسیار زیاد روبهرو میشوند، برخی اوقات فرآیند تولید را به پیمانکاران دیگر واگذار میکنند. منابع آگاه ادعا میکنند که سرنخ نهایی تراشههای مخرب، به چهار کارخانهی پیمانکار میرسد که در دو سال گذشته، برای سوپرمایکرو، مادربرد تولید میکردهاند.

ماموران امنیتی با بررسی ارتباطات مقامات چینی، تولیدکنندگان مادربرد و واسطهها، نحوهی تزریق تراشه به محصولات را کشف کردند. در برخی موارد، افرادی به مدیران کارخانهها مراجعه کرده بودند که خود را نمایندهی سوپرمایکرو معرفی کرده یا پیشنهادی مبنی بر ارتباط بهتر با دولت چین را ارئه میکردند. در نهایت، آنها درخواست تغییر در طراحیهای اصلی مادربردها را ارائه کرده و در همان ابتدا همراه با درخواست، رشوه نیز پرداخت میکردند.

قدم نهایی نفوذگران، تهدید مدیران کارخانهها به بازرسیهای دقیق و تعطیلی کارخانه بود. پس از نهایی کردن توافق با این مدیران، تراشهها توسط همین افراد واسط برای کارخانهها ارسال شده است.

ماموران اطلاعاتی در نهایت به این نتیجه رسیدند که این روند پیچیده، حاصل طراحی شاخهی سختافزاری People’s Liberation Army بوده است. وجود این گروه هکری هیچگاه پیش از این تایید نشده بود؛ اما نیروهای اطلاعاتی آمریکا ادعا میکنند از مدتها پیش عملکرد آنها را زیر نظر داشتهاند. بهنظر میرسد این بخش از این گروه هکری، روی اهداف با اولویت بالا تمرکز میکند. این اهداف شامل محصولات پیشرفتهی تجاری در دنیای فناوری و کامپیوترهای سازمانهای نظامی میشود. این گروه در حملات قبلی خود، طراحی تراشههای کامپیوتری با عملکرد دقیق در سیستمهای پردازشی اپراتورهای اینترنت در آمریکا را هدف قرار داده است.

وزارت امور خارجهی چین، گزارش کامل بلومبرگ بیزینسویک را در مورد این حمله و کشف مطالعه کرده؛ این وزارتخانه در جواب گفته: «چین یکی از مدافعان اصلی امنیت سایبری است». در ادامهی بیانیهی چینیها گفته شده که آنها در سال ۲۰۱۱، قوانینی را برای تضمین امنیت بینالمللی در سطح جهانی، در اجلاس منطقهای شانگهای تصویب کردهاند. در پایان این بیانیه آمده است:

ما امیدواریم که طرفین دخیل در این اتفاق، از ایراد اتهامات بیاساس خودداری کنند و از گفتگوی سازنده و همکاری، برای ساختن فضای سایبری امن، باز، همکاریمحور و قانونمند استفاد کنند.

حملهی سختافزاری سوپرمایکرو، نمونهای دیگر از حملهها و تهدیدات ارتش PLA بود. این حمله، به تعداد بیشماری کاربر و شرکت صدمه وارد کرد. یکی از این قربانیها اپل بوده که برای سالها از سختافزارهای سوپرمایکرو در دیتاسنترهای خود استفاده میکرده است. البته رابطهی این دو شرکت از سال ۲۰۱۳ بیشتر شد.

اپل در سال ۲۰۱۳ استارتاپی با نام Topsy Labs خریداری کرد تا فناوریهای فوق سریع برای ایندکس کردن و جستجو در میان حجیم عظیم دادههای اینترنت را به کمک آنها پیادهسازی کند. این استارتاپ از سال ۲۰۱۴ فعالیت رسمی خود را شروع کرد و مراکز دادهی کوچک را در شهرهای بزرگ یا نزدیکی آنها ساخت. این پروژه که با نام Ledbelly در اپل شناخته میشد، برای بهبود سرعت جستجو توسط سیری طراحی شده بود.

دولت چین هرگونه ارتباط با این هک سختافزاری را تکذیب کرده است

اطلاعات به رویترسیده در بیزینسویک نشان میدهد که اپل در سال ۲۰۱۴، برنامهای برای سفارش بیش از ۷ هزار سرور سوپرمایکرو داشته است تا آنها را در مکانهایی همچون آمستردام، شیکاگو، هنگ کنگ، لسآنجلس، نیویورک، سنخوزه، سنگاپور و توکیو نصب کند. بهعلاوه، ۴ هزار سرور نیز برای دیتاسنترهای موجود در کارولینای شمالی و اورگان سفارش داده شدند.

تا سال ۲۰۱۵، سفارشهای اپل برای سوپرمایکرو دوبرابر شده و به ۲۰ هزار سرور رسید. درواقع پروژهی Ledbelly زمانی اپل را به مشتری بزرگ سوپرمایکرو تبدیل کرد که PLA در حال دستکاری در سختافزارهای تأمینکنندگان بود. در زمانی که بازرسان اپل متوجه تراشههای نفوذی شدند، حدود ۷ هزار سرور سوپرمایکرو برای این شرکت کار میکرد. در نهایت بهخاطر عدم ارائهی دسترسی به بازرسان دولتی، ابعاد حمله به مراکز دادهی اپل، ناشناس ماند.

بازرسان آمریکایی، یک قربانی دیگر این حمله را نیز شناسایی کردند. از آنجایی که تراشهها برای ارتباط با کامپیوترهای ناشناس در محیط اینترنت طراحی شده بودند، ماموران اطلاعاتی توانستند آن کامپیوترها را هک کرده و قربانیان دیگر را نیز شناسایی کنند. اگرچه نتایج تحقیقات در نهایت تمامی قربانیان را مشخص نکرد، اما یک منبع آگاه از تعداد حدود ۳۰ شرکت صحبت کرده است.

در اینجا سوال مهم این است که ماموران اطلاعاتی پس از کشف، چگونه و چه شرکتهایی را باید از این اتفاق مطلع میکردند؟ آنها برای سالها هشدار داده بودند که محصولات هواوی و زدتیای مشکوک به دخالت دولت چین هستند؛ اما واکنش خاصی دریافت نکردند. بههرحال این ماموران وظیفه داشتند که به شرکتهای آمریکایی اطلاع دهند. یک سرویسدهندهی خدمات میزبانی وب به خبرنگاران گفته است که پیامی واضح با هشداری روشن دریافت کرده: «سختافزار شرکت سوپرمایکرو، قابل امن و قابل اعتماد نیست.»

از طرفی، آمازون خود وارد عمل شد و با یکی از رقبای المنتال مذاکره کرد. البته پس از پیدا شدن یک خریدار دیگر برای این استارتاپ، آمازون تصمیم گرفت تا خرید این شرکت را نهایی کند و قیمت حدودی آن نیز ۳۵۰ میلیون دلار اعلام شد. در نهایت، منابع متعدد میگویند که آمازون قصد دارد نرمافزار المنتال را به AWS منتقل کند. تراشهها، مادربردها و سرورهای AWS عموما در داخل خود شرکت طراحی میشوند. این محصولات توسط کارخانههایی تولید میشوند که مستقیما با آمازون قرارداد دارند.

دیتاسنترهای آمازون در چین نیز آلوده شدند

البته مثالهای نقضی نیز در مورد AWS وجود دارد. بهعنوان مثال دیتاسنترهای این شرکت در چین، پر از سرورهای تولیدی شرکت سوپرمایکرو هستند. ماموران آمازون پس از کشف دستکاریهای صورتگرفته در المنتال، بهصورت اختصاصی از تجهیزات پکن بازدید کردند. آنها در تحقیقات خود در این دیتاسنترها نیز سرورهای آلوده پیدا کردند. طراحی این سرورها حتی پیچیدهتر از یافتههای قبلی تیم امنیتی بود.

در یکی از کشفیات تیم امنیتی آمازون در پکن، تراشهی مخرب بهقدری کوچک بوده که در میان لایههای فایبرگلاس محل نصب قطعات دیگر، پنهان شده بود. ابعاد این تراشهها از نوک یک مداد تراشیدهشده نیز کوچکتر بوده است. البته در این مورد نیز مقامات AWS اطلاع از وجود تراشههای مخرب در سرورهای چین را تکذیب کردهاند.

چین همیشه به نظارت و کنترل بانکها، تولیدکنندگان و مردم عادی در خاک خود مشهور بوده است. مشتریان اصلی AWS در چین نیز شرکتهای داخلی یا شرکتهای خارجی با فعالیت در داخل چین هستند. در این موقعیت، ورود دولت چین به سرورهای AWS و تلاش برای انجام این نظارت در تجهیزات آن شرکت، مشکل پیچیدهای را برای آمازون ایجاد کرد.

تیم امنیتی آمازون پس از کشف تراشهها، اطلاعاتی در مورد آن منتشر نکرده و تجهیزات آلوده را نیز از شبکه حذف نکردند. این اقدام به دو دلیل انجام شد. یکی اینکه حذف این تجهیزات زمان و پیچیدگی زیادی داشت و دوم اینکه ماموران میخواستند با استفاده از همین تراشهها، نفوذگران را شناسایی کنند. پس از مدتی نظارت بر علمکرد تراشهها، اقداماتی برای ایجاد ارتباط از خارج از شبکه با آنها کشف شد اما اطلاعات خاصی توسط آنها ردوبدل نشد. در نهایت دو نتیجهگیری بهدست آمد. یا تراشهها برای حملات بعدی آماده شده بودند یا اینکه نفوذ و استخراج اطلاعات پیش از شروع فرآیند نظارت انجام شده بود.

دولت چین در سال ۲۰۱۶ قصد داشت تا قانونی جدید در حوزهی امنیت سایبری تصویب کند. متخصصان خارجی معتقد بودند این قانون بهمنظور آماده کردن زمینه برای نظارت بیشتر بر مردم پیشنهاد شده است. بههرحال آمازون به این اقدام واکنش نشان داد و دیتاسنترهای خود در پکن را به شرکت Beijing Sinnet منتقل کرد. آنها دلیل این انتقال را هماهنگی با قانون جدید بیان کردند. در ماه نوامبر همان سال، آمازون کل زیرساختهای خود در آن بخش را به قیمت ۳۰۰ میلیون دلار به بیجینگ سیننت فروخت.

از طرفی در مورد اپل، یک مدیر ارشد در این شرکت اعلام کرده است که آنها پس از کشف تراشههای مخرب در تایستان سال ۲۰۱۵، بهسرعت به حذف آنها از دیتاسنترها اقدام کردهاند. این فرآیند در داخل خود شرکت با عنوان Goig to zeo شناخته شد. در طول یک هفته، تمامی ۷ هزار سرور سوپرمایکرو، جایگزین شدند. البته در این مورد هم اپل، فرآیند را تکذیب میکند.

بحران سوپرمایکرو و توافقهای دولتی

اپل در سال ۲۰۱۶ خبر قطع همکاری را به سوپرمایکرو اعلام کرد. آنها دلیل این قطع همکاری را به خبرنگاران بیزینسویک، یک اتفاق کوچک امنیتی عنوان کردند. در ماه اوت همان سال، مدیرعامل سوپرمایکرو اعلام کرد که آنها دو مشتری اصلی و بزرگ خود را از دست دادهاند. اگرچه او اشارهی مستقیمی به نام شرکتها نکرد اما چندی بعد، نام اپل در خبرها شنیده شد.

مقامات امنیتی قبلا در مورد سلطهی چین بر بازار تولید هشدار داده بودند

لیانگ، رقابت را دلیل این قطع همکاری عنوان کرد اما توضیحاتش هنوز، مبهم بود: «مشتریان به دنبال قیمت کمتر بودند و متاسفانه، افراد ما بهخوبی پاسخ آنها را ندادند.» بههرحال، سخنگوی این شرکت اعلام کرده که خبر وجود تراشههای مخرب نه از طرف مشتریان و نه از طرف ماموران دولتی به آنها اعلام نشده است.

سوپرمایکرو همزمان با کشف موضوع تراشهها و بازرسیهای پس از آن در سال ۲۰۱۵، با یک مشکل مالی و حسابداری نیز روبهرو شد. پس از آنکه آنها نتوانستند گزارشها فصلی و سالانهی خود را در موعد مقرر برای بازرسان مالی آماده کنند، نام این شرکت در ۲۳ اوت از فهرست نزدک حذف شد. این اتفاق، یک شوک عظیم به شرکتی بود که در ۴ سال قبل، رشد درآمد خیرهکنندهای داشت. درآمد آنها از ۱.۵ میلیارد دلار در سال ۲۰۱۴ به ۳.۲ میلیارد دلار در سال ۲۰۱۸ رسید.

در پایان ماه سپتامبر سال ۲۰۱۵، باراک اوباما و رئیس جمهور چین یعنی ژی جینپینگ، در کنفرانسی خبری با موضوع امنیت سایبری در کاخ سفید شرکت کردند. پس از ماهها مذاکره، آمریکا موفق شده بود که قراردادی در این موضوع با چین منعقد کرده و قولی از آنها دریافت کند. چین قول داد که دیگر هیچ پشتیبانی از انتقال داراییهای سرقتشده از مالکیتهای معنوی آمریکاییها نداشته باشد.

این توافق، مقامات آمریکایی را تاحدودی نگرانتر نیز کرد. آنها معتقد بودند عقبنشینی چین از پشتیبانی از هکرها، بهمعنای آماده شدن آنها برای نفوذی قویتر و بهرهبرداری بیشتر از منابع آمریکا است. این کارشناسان، سلطهی چین بر زنجیره ی تامین محصولات فناورانه را برگ برندهی آنها در این نفوذ میدانستند. نکتهی جالب توجه این است که در هفتههای پس از اعلام توافق، دولت آمریکا از طریق پنتاگون و در منطقهی مکلین وا جلسهای را با مدیران اجرایی و سرمایهگذارا چند شرکت فناوری ترتیب داده و به آنها هشدار دادند.

افراد نزدیک به این جلسات گزارش دادهاند که وزارت دفاع، اطلاعاتی در مورد یک حمله ارائه کرده و از آنها خواسته تا محصولی برای شناسایی بهتر تراشههای تزریقی در سختافزارها طراحی کنند. در آن جلسه، اشارهای به سازندهی قطعات نفوذی نشد اما برخی از حاضران، بهراحتی از توضیحات، متوجه نام سوپرمایکرو شدند.

بحث و گفتگوهای آن جلسه، بهجز چالشهای فناوری، به سیاستگذاری و مدلهای کسبوکاری شرکتها نیز اشاره داشت. درواقع تمرکز آن بخش، نگرانی از انتقال حجم بالایی از کارهای تولیدی به شرکتهای چینی بود. نمونهی این انتقال، اپل بود که پیش از سال ۱۹۹۲ اکثر قطعات را در آمریکا تولید میکرد و از آن سال، با تعطیلی یک کارخانه در فرمونت، انتقال فرآیند ساخت در چین را شروع کرد.

در طول دهههای گذشته، امنیت زنجیرهی تأمین همیشه مورد بحث نیروهای امنیتی و شرکتها بوده است. یک باور عمومی بر این بوده که چین، هیچگاه با اجازه دادن دخالت به جاسوسان، موقعیت خود را بهعنوان مرکز تولیدی جهان به خطر نخواهد انداخت. بههرحال انتخاب بین این کشور و تولید داخلی در بسیاری از کشورهای جهان مانند آمریکا، همیشه مورد بحث بوده است. آنها یا باید تامین محدود با امنیت بالا، یا تامین زیاد با ریسک امنیتی را انتخاب میکردند. روشن است که اکثر شرکتهای بزرگ، انتخاب دوم را مدنظر قرار دادند.

اکنون سه سال از جلسهی مکلین میگذرد و هنوز محصولی برای شناسایی تراشههای مخرب ساخته نشده است. نکتهی قابل توجه اینکه این نفوذ، حتی برای شرکتهای عظیمی مانند اپل و آمازون نیز از طریق یک حادثه کشف شده است. یکی از حاضران در آن جلسه میگوید:

این قطعه، در لبهی نهایی فناوری قرار دارد و هنوز راهحلی فناورانه برای آن پیدا نشده است. شما باید روی ساخت محصولاتی سرمایهگذاری کنید که جهان نیاز دارد؛ نه مواردی که مردم دنیا هنوز برای پذیرشش آماده نیستند.