باج افزار اندرویدی جدید با پیامک توزیع میشود

محققان امنیتی ادعا میکنند که خانوادهی جدیدی از باجافزارهای اندرویدی با استفاده از پیامک بین کاربران توزیع میشوند. متخصصان امنیت سایبری ESET در جدیدترین گزارش خود، نتایج بررسی یک بدافزار اندرویدی بهنام Android/Filecoder.C را منتشر کردند. انتشار اخبار جدید به نوعی یک نشانه برای پایان دو سال روند نزولی تشخیص بدافزارهای اندرویدی محسوب میشود.

بدافزار فایلکدر حداقل از ۱۲ جولای ۲۰۱۹ فعال بوده است و از طریق پستهای آلوده در انجمنهای آنلاین توزیع میشود. از میان انجمنها میتوان به ردیت و فروم مشهور توسعهی اندروید یعنی XDA Developers اشاره کرد. حجم عمدهای از پستهای آلوده که کاربران را به دریافت بدافزار مذکور دعوت میکنند، موضوعاتی با محوریت هرزنگاری دارند. بهعلاوه، تحقیقات ESET میگوید که در اکثر آنها از ابزار bit.ly برای تغییر آدرس بدافزار استفاده میشود.

به محض اینکه فایلکدر در دستگاه اندرویدی قربانی نصب شود، به فهرست مخاطبان او دسترسی پیدا میکند. سپس پیامهای متنی بهصورت پیامک به کل فهرست ارسال میشود. لینک مخرب بهصورت تبلیغی برای یک اپلیکیشن کاربردی ارسال میشود درحالیکه به اپلیکیشنی مرتبط با بدافزار فایلکدر متصل خواهد بود. پیامک مخرب بسته به زبان دستگاه قربانی ارسال میشود و توانایی ارسال پیام به ۴۲ زبان را دارد. بهعلاوه نام مخاطب نیز در متن پیام درج میشود.

اگر قربانی روی لینک موجود در پیامک کلیک کند، بدافزار بهصورت دستی نصب شده که عموما باز هم از محتوای هرزنگاری برای تبلیغ آن استفاده میشود. به هر حال هدف نهایی از اپلیکیشن مخرب مذکور، اجرای آن در پسزمینه خواهد بود. اپلیکیشن شامل تنظیمات command-and-control یا C2 است که آدرس کیفهای پول بیت کوین نیز درون آن قرار دارد. بهعلاوه ابزاری بهنام Patebin در داخل کدهای بدافزار دیده میشود که برای اجرای فرایند Dynamic Retrieval کاربرد دارد.

فایلکدر پس از آنکه پیامهای تبلیغاتی را برای فهرست مخاطبان ارسال کرد، بهدنبال حافظهی دستگاه میگردد و بخش اعظم آن را رمزنگاری میکند. از میان فایلهایی که توسط بدافزار رمزنگاری میشوند میتوان به فایلهای متنی و تصویر اشاره کرد. باجافزار مذکور توانایی دستکاری در فایلهای اختصاصی اندروید همچون apk و dex را ندارد. محققان ESET اعتقاد دارند فرایند رمزنگاری بهنوعی یک روند کپی و الصاق از WannaCry است. جهت یادآوری باید بدانید که واناکرای یکی بدافزارهای بسیار حرفهای و مخرب است.

اثرگذاری باجافزار جدید هنوز آنچنان زیاد نیست

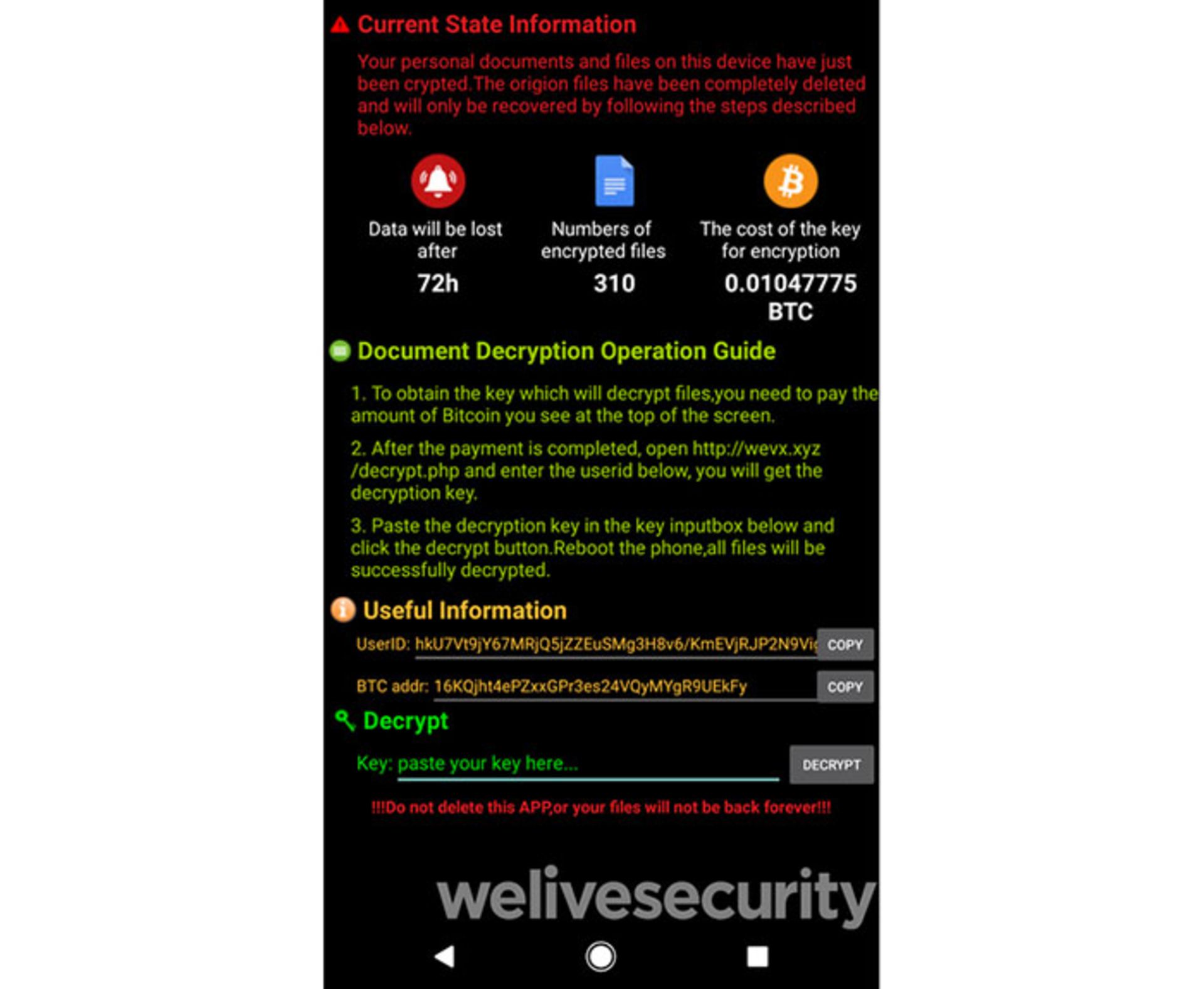

پس از رمزنگاری فایلهای قربانی، پیامی مبنی بر درخواست وجه به او نمایش داده میشود. پیامی که باج به ارزش ۹۸ تا ۱۸۸ دلار را در فرم رمزارز درخواست میکند. در حال حاضر هیچ گزارشی از پاک شدن فایلها پس از دورهی تهدیدی وجود ندارد. بهعلاوه باجافزار فعالیتی بهصورت قفل کردن دستگاه یا متوقف کردن فعالیت آن انجام نمیدهد. البته اگر کاربر اپلیکیشن را حذف کند، فایلها رمزگشایی نمیشوند. البته عدم رمزگشایی آنها ربطی به تهدید مجرمان سایبری ندارد و دلیل اصلی آن، رمزنگاری ناقص است. بههرحال باز هم کاربر میتواند بدون پرداخت هزینهی زیاد، فایلهای خود را بازیابی کند.

فایلکدر در زمان رمزنگاری فایلهای کاربر، یک کلید عمومی و یک کلید خصوصی ایجاد میکند. کلید خصوصی با استفاده از الگوریتم RSA رمزنگاری شده و برای مجرم سایبری (یا همان اپراتور C2) ارسال میشود. درنتیجه اگر قربانی هزینهی درخواستی را پرداخت کند، هکر قابلیت رمزگشایی فایلها را خواهد داشت.

متخصصان امنیت سایبری میگویند بدون پرداخت هزینه هم میتوان فرایند رمزگشایی را با استفاده از کلید خصوصی انجام داد. آنها ادعا میکنند که میتوان فرایند رمزنگاری را به رمزگشایی تبدیل کرد. برای انجام چنین فرایندی، تنها به UserID نیاز خواهد بود که آن هم از سوی مجرم سایبری در پیام درخواست وجه ارائه میشود. به بیان دیگر متخصصان ESET علاوه بر تشخیص بدافزار جدید، راهکار عملی را هم برای آن ارائه کردهاند.

متخصصان ESET در متنی که مرتبط با بدافزار بالا منتشر کردند، دربارهی اثرگذاری آن نوشتند:

با توجه به هدفگیری محدود و ایراد در اجرا و همچنین پیادهسازی رمزنگاری، اثر این باجافزار محدود است. بههرحال اگر توسعهدهندههای آن ایرادات را برطرف کنند و جامعهی هدف هم گستردهتر شود، احتمالا باجافزار Android/Filecoder.C به تهدیدی بزرگتر بدل خواهد شد.

با توجه به توضیحاتی که پیرامون روش اجرا و توزیع بدافزار اندرویدی مطرح شد، باز هم اهمیت آگاهی کاربر برای جلوگیری از آلودگی مشخص میشود. اگر قربانیان پیامکهای مخرب یا کاربران انجمنهای آنلاین، در باز کردن لینکهای تبلیغاتی و همچنین نرمافزارهای متفرقه احتیاط لازم را داشته باشند، قطعا اجرای فرایند باجگیری سایبری حتی شروع هم نخواهد شد.