نقص امنیتی در پردازندههای رایزن AMD

در هفتهی اخیر، شرکت امنیتی CTSlabs گزارشهایی در مورد وضعیت امنیتی و نفوذپذیری پردازندهای شرکت AMD منتشر کرده است که بر اساس آنها، حتی امنترین بخش پردازندههای مختلف AMD هم امکان سوءاستفادهی هکرها و بدافزارها را مهیا میسازد. برای سوءاستفاده از این پردازندهها، هکرها باید ابتدا به شکل فیزیکی به کامپیوتر هدف دسترسی داشته باشند؛ اما در صورت وقوع این اتفاق، آنها قادر خواهند بود خسارات جبران ناپذیری به بار آورند.

برای توضیح سادهی نقصهای امنیتی پردازندهای رایزن، اعضای این شرکت امنیتی اقدام به انتشار ویدیویی کرده و در آن ۱۳ نقص امنیتی پردازندههای ایامدی را به تصویر کشیدهاند. به نظر میرسد که این حفرههای امنیتی، هم در پردازندهای سری رایزن AMD و هم در خط تولید EPYC وجود داشته باشند.

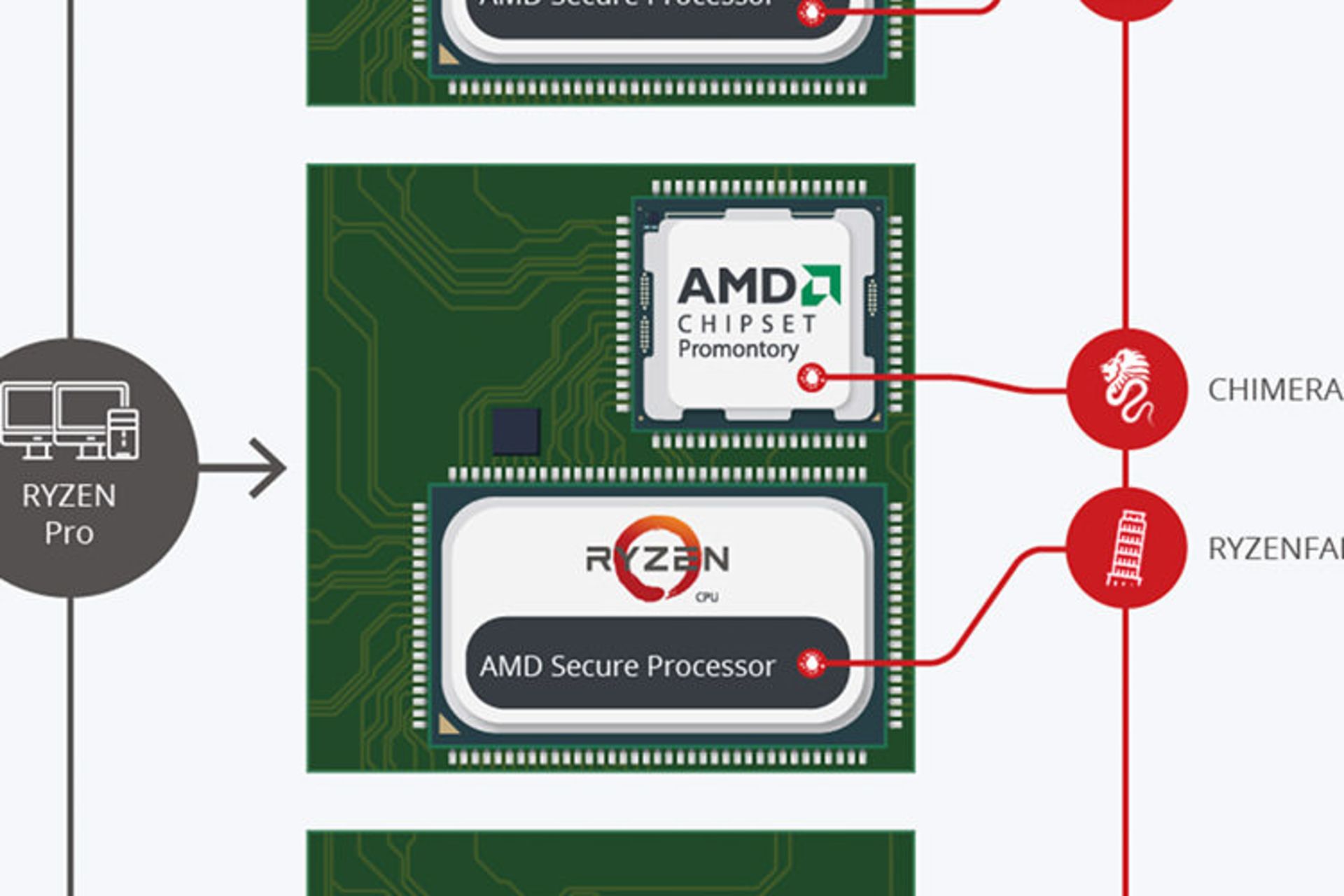

بر اساس گزارشهای منتشرشده، چهار دستهی مختلف از آسیبپذیریهای امنیتی در پردازندهای رایزن کشف شدهاند. به هر کدام از این دستهها نامی تعلق گرفته است و به ترتیب Ryzenfall ،Masterkey ،Fallout و Chimera نام دارند. اگرچه این نامها در نگاه اول برای سری جدید پردازندهای گیمینگ AMD جذاب میرسند؛ اما در واقع بر اساس ویژگیهای هر آسیبپذیری و حفرهی امنیتی انتخاب شدهاند.

حفرهی امنیتی Ryzenfall به مهاجمان امکان میدهد تا کنترل واحد پردازندهی امن (AMD Secure Processor) را در ایستگاههای کاری رایزن، رایزن پرو و رایزن موبایل در اختیار بگیرند. حفرهی Fallout سرورهای EPYC را تحت تأثیر قرار میدهد و به مهاجمان امکان نوشتن و خواندن اطلاعات را در حافظهی (VTL-1) و SMRAM میدهد که تحت محافظت Windows Credential Guard هستند.

حفرهی Chimera ایستگاههای کاری رایزن و رایزن پرو را تحت تأثیر قرار میدهد و شامل دو سری درب پشتی (Backdoor) است که به نظر میرسد به وسیلهی سازندگان تعبیه شده باشند. این حفرهها که یکی در لایهی فرمور و دیگری در لایهی سختافزار (ASIC) دیده شدهاند، قابلیت تزریق کدهای مخرب را به پردازندهای رایزن AMD به وجود میآورند.

وجود حفرهی Masterkey با موفقیت روی سرورهای EPYC و ایستگاههای کاری رایزن آزمایش شده و به اثبات رسیده است و به نظر میرسد در رایزن پرو و رایزن موبایل هم وجود داشته باشد. مهاجمان قادرند با استفاده از حفرهی Masterkey سیستم محافظتی Windows Credential Guard را دور بزنند و از طریق دستکاری در سیستم امنیتی مبتنی بر فرمور شرکت AMD، به واحد پردازندهی امن نفوذ کنند. حفرهی امنیتی Masterkey قادر به ایجاد صدمات سختافزاری و از کار انداختن سیستم هدف است.

شرکت امنیتی CTSlabs اظهار داشته است که AMD، مایکروسافت و سایر شرکتهایی که قادر به ارائهی وصلههای امنیتی هستند، قبل از انتشار این اطلاعات برای عموم، در جریان جزئیات فنی این حفرههای امنیتی قرار گرفتهاند. این شرکت در ادامه افزوده است که جزئیات فنی که میتواند مورد استفاده تبهکاران و هکرها قرار گیرد هم به شکل عمومی منتشر نشدهاند.

So this https://t.co/vYktqat10K business... CTS Labs asked us to review their research last week, and sent us a full technical report with PoC exploit code for each set of bugs.— Dan Guido (@dguido) March 13, 2018

در زمان انتشار این خبر، هنوز هیچ راه حلی برای رفع نقصهای امنیتی جدید از طرف AMD، مایکروسافت و سایر شرکتهای مرتبط با این حوزه منتشر نشده است. دان گایدو، از کارشناسان امنیتی Trail of Bits، در یک توییت وجود نقصهای امنیتی که توسط CTSlabs معرفی شدهاند، تأیید کرده است. اگر شما یا سازمانی که در آن مشغول به کار هستید، تحت تأثیر نقصهای امنیتی جدید AMD قرار گرفتهاید، باید گفت که هنوز راه حلی وجود ندارد و باید در روزهای آینده منتظر واکنش شرکتهای مرتبط با این حوزه ماند.