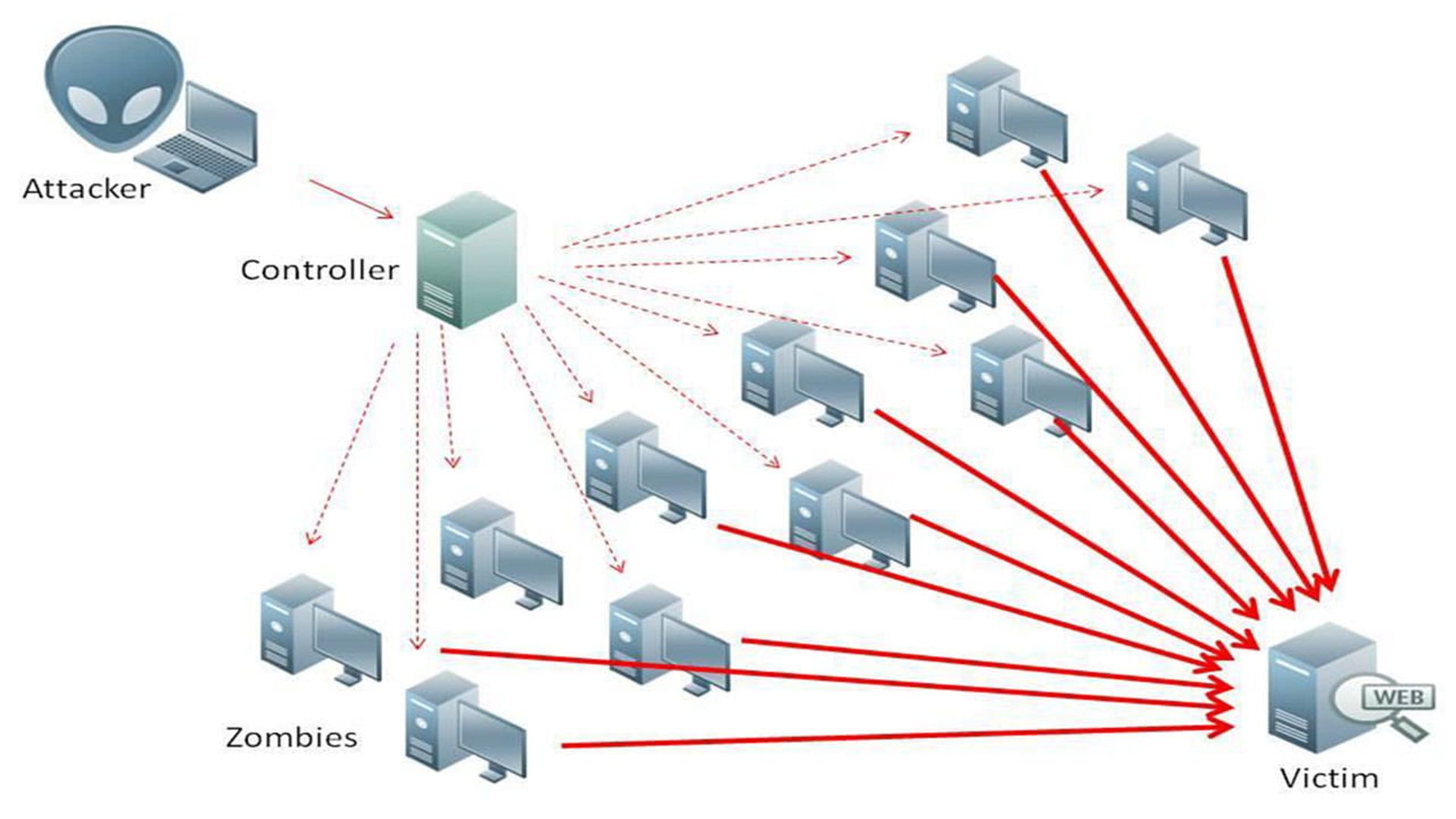

پروتکل CoAP؛ جدیدترین ابزار مجرمان برای حملات DDoS

پروتکل ارتباطی RFC 7252 مشهور به CoAP یا Constrained Application Protocol درحالتبدیل به پرکاربردترین پروتکل برای مجرمان سایبری بهمنظور حملات DDos است. محققان بهتازگی با بررسی این پروتکل و حملههای انجامشده، این نتیجهگیری را برای zdnet ارسال کردهاند.

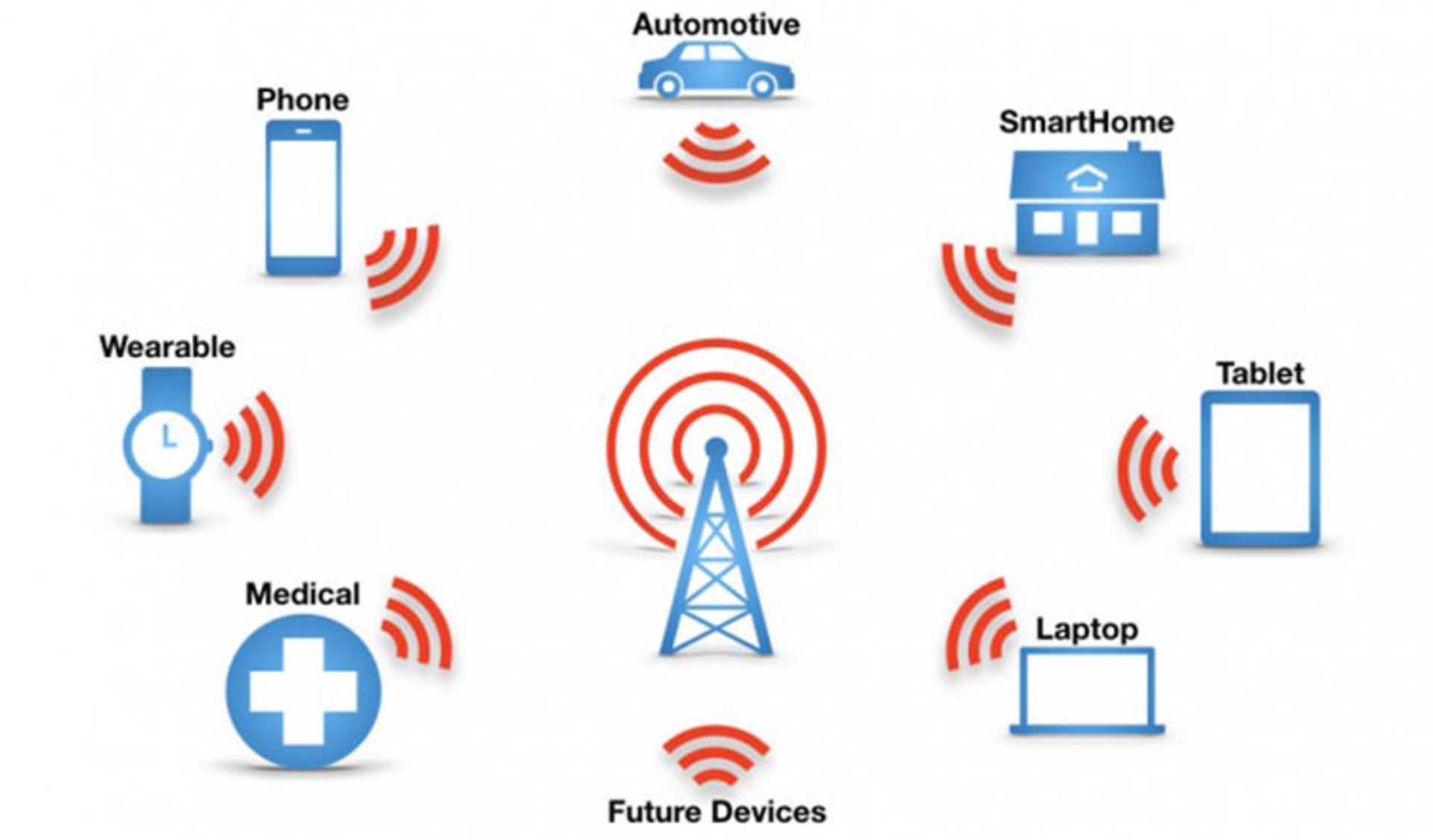

پروتکل CoAP ابتدا بهعنوان پروتکل ارتباطی سبک ماشینبهماشین یا M2M طراحی شد. این پروتکل قابلیت اجرا در دستگاههای هوشمند با منابع حافظه و پردازش محدود را دارد. در تعریف ساده، CoAP شباهت زیادی به پروتکل HTTP دارد؛ اما بهجای استفاده از پکتهای TCP، از انواع UDP استفاده میکند که نسبتا سبکتر از TCP هستند.

همانطور که HTTP برای ارسال و دریافت داده و دستورها بین کلاینت و سرور استفاده میشود، CoAP نیز قابلیتهای جابهجایی دستورها و پیامهای دیگر را دارد. البته قطعا این پروتکل به منابع کمتری نیاز دارد و برای استفاده در فناوریهای روز جهان، مانند اینترنت اشیا، کاربرد فراوانی خواهد داشت. گفتنی است CoAP نیز مانند هر پروتکل دیگر طراحیشده برمبنای UDP، دربرابر حملات جعل آدرس IP و درنتیجه DDoS، آسیپپذیر محسوب میشود.

بهعنوان مثال، مجرم سایبری میتواند پکت UDP را به کلاینت CoAP مثلا دستگاه متصل به اینترنت و آن دستگاه نیز پاسخی با یک پکت بزرگتر به او بفرستد. در حملات DDoS، ابعاد این پکت پاسخی بهعنوان عامل تقویت پکت شناخته میشود. در پروتکل CoAP، این عامل مقداری بین دَه تا پنجاه دارد.

بهعلاوه ازآنجاکه CoAP دربرابر حملات تغییر آدرس IP آسیبپذیر است، مجرمان آدرس آیپی فرستنده را با آیپی قربانی تعویض میکنند. درنتیجه، قربانی ترافیک تقویتشده و حجیم این حمله را دریافت میکند.

طراحان پروتکل CoAP برای جلوگیری از این حملات، قابلیتهای امنیتی متعددی به آن اضافه کردند. البته همانطورکه در پست سال گذشتهی سرویس Cloudflare منتشر شد، استفاده از این قابلیتهای امنیتی جدید در دستگاههای متصل به اینترنت حجم آن را افزایش میدهد. درنتیجه، CoAP با تجهیز به قابلیتهای امنیتی مزیت اصلیاش، یعنی سبکبودن را ازدست میدهد.

CoAP پروتکلی سبک برای ارتباط اشیای متصل به اینترنت محسوب میشود

بهدلایل گفتهشده، اغلب تولیدکنندگان پروتکل CoAp را بدون قابلیتهای امنیتی و در حالت NoSec استفاده میکنند. درواقع، آنها سبکبودن پروتکل را به آسیبپذیری دربرابر حملات دیداس ترجیح میدهند.

گسترش استفاده از CoAp

تا وقتی این پروتکل جدید و ناشناخته بود، استفادهی چندصد دستگاه از آن حتی در حالت بدون امنیت نیز خطر چندانی ایجاد نمیکرد. بااینحال خبرهای منتشرشدهی دنیس رند، بنیانگذار eCrimeLabs نشان داد تعداد دستگاههای استفادهکننده از این پروتکل از نوامبر سال گذشتهی میلادی (مصادف با آبان۱۳۹۶) رشد سرسامآوری کرده است.

دنیس رند در صحبتهایش در کنفرانس امنیت RVAsec اعلام کرد تعداد دستگاههای متصل با این پروتکل در نوامبر۲۰۱۷ حدود ۶۵۰۰ دستگاه بود و در ماه بعد، به ۲۶هزار دستگاه رسید. در سال ۲۰۱۸ نیز تعداد این دستگاهها رشد سریعی داشت و تا مِی (مصادف با اردیبهشت۱۳۹۷)، به ۲۷۸هزار دستگاه رسید. آمار کنونی طبق گزارش موتور جستوجوی دستگاههای متصل به اینترنت بهنام Shodan، بین ۵۸۰هزار تا ۶۰۰هزار دستگاه گزارش میشود.

یکی از دلایل احتمالی رند برای این افزایش شدید کاربران CoAp، استفاده از آن در پروتکل بلاکچین QLC Chain بیان شد. این پروتکل که پیشازاین با نام QLink شناخته میشد، با هدف ایجاد شبکهی موبایل نامتمرکز بلاکچین در کشور چین فعالیت میکند. در این شبکه، از نودهای وایفای برای ساخت بلاکچین استفاده میشود.

افزایش تعداد کاربران این پروتکل تقریبا ناامن، از چشم مجرمان سایبری نیز دور نماند. در چند هفتهی گذشته، اولین حملات دیداس انجامشده با پروتکل CoAp علائم خود را نشان دادند. یکی از محققان امنیتی متخصص در حملات دیداس که نخواست نامش فاش شود، به زددینت گفت حملات با این پروتکل در ماههای گذشته گاهوبیگاه رخ دادهاند. البته، فرکانس این حملات درحالافزایش است و میانگین به ۵۵ گیگابیتبرثانیه میرسد. بزرگترین حملات انجامشده در این زمان، رکورد ۳۲۰ گیگابیتبرثانیه را ثبت کرد.

افزایش محبوبیت پروتکل نگرانیها دربارهی حملات آن را افزایش داد

میانگین ۵۵گیگابیتبرثانیهای این حملات درمقایسهبا ابعاد حملهی دیداس معمولی، افزایشی خیرهکننده بهنظر میرسد. حملات معمولی در فرکانس میانگین ۴.۶ گیگابیتبرثانیه انجام میشوند.

درادامه، این محقق خاطرنشان کرد از ۵۸۰هزار دستگاه کنونی این پروتکل، ۳۳۰هزار دستگاه امکان سوءاستفاده را برای مجرمان سایبری فراهم میکنند. این دستگاهها برای تقویتکردن حملات تا ۴۶ برابر استفاده خواهند شد.

نتایج تحقیقات این متخصص امنیت نشان میدهد اکثر حملات بررسیشده، به سرویسهای آنلاین در کشور چین مربوط بودهاند. بهعلاوه، به برخی پلتفرمهای بازیهای نقشآفرینی آنلاین چندنفره در خارج از چین نیز حمله شده است. شایان ذکر است گسترش استفاده از CoAP در سال جدید، بیشتر محدود به کشور چین میشود. البته، باید بدانیم با افزایش استفاده از این پروتکل در چین بهعنوان هاب اصلی تولید محصولات فناوری، خطر گسترش آن را به کشورهای دیگر جهان افزایش میدهد.

هشدارهای امنیتی گذشته

پروتکل CoAP نیز هممانند دیگر پروتکلهای طراحیشده برای استفاده در اینترنت اشیا، امکانات امنیتی اولیه دارد. درواقع، بهنظر میرسد مشکلات ایجادشده بهدلیل طراحی این پروتکل نیست و نحوهی استفادهی سازندگان دستگاهها و تنظیمکردنشان، این آسیبپذیری را ایجاد میکند.

متأسفانه این استفاده و تنظیمات نادرست موضوع جدیدی نیست. بسیاری از پروتکلهای این حوزه بهشیوهی نادرست تنظیم میشوند که یکی از دلایل آن، اشتباهات سهوی یا عمدی تولیدکنندگان دستگاهها است. درواقع، آنها عموما سادگی را بیش از امنیت در دستورکار خود قرار میدهند.

ذکر این نکته لازم مینماید که متخصصان امنیت از این رخداد خشنود نیستند؛ چراکه پیشازاین، هشدارهایی جدی دربارهی CoAP داده بودند. آنها در سال ۲۰۱۳ و حتی پیش از تأیید این پروتکل بهعنوان استانداردی اینترنتی، دربارهی آن هشدار داده بودند.

درواقع، اگر دولتها و شرکتهای بزرگ پیش از تأیید پروتکلها سیاستهایی جدیتر برای تصویب آنها داشتند، جلوگیری از بحرانهای پیشآمدهی این پروتکل امکانپذیر بود. جالب است بدانید متخصصان متعدد امنیت سایبری دیگر پروتکلهای بهکاررفته در حوزهی اینترنت اشیا را نیز بررسی کرده و برخی از پروتکلها، همچون MQTT یا SNMP، مشکلات مشابهی از خود نشان دادهاند.

نظرات