آسیبپذیری امنیتی مایکروسافت تیمز، سرقت اطلاعات را با ارسال فایل گیف ممکن میکرد

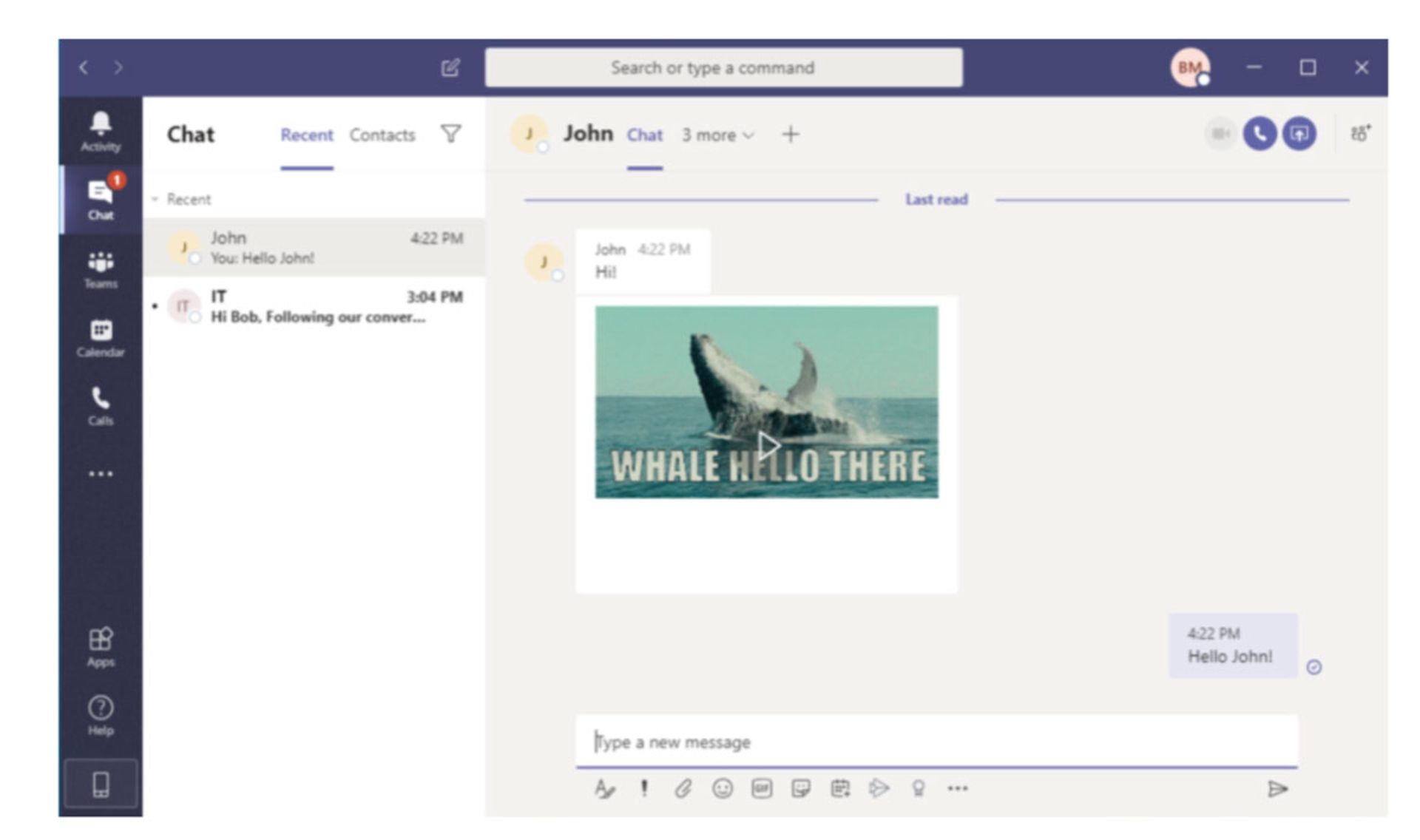

محققان امنیتی چندی پیش گزارشی را پیرامون یک آسیبپذیری مایکروسافت تیمز به شرکت سازنده ارسال کردند که موجب ارائهی بستهی امنیتی ازسوی ردموندیها شد. آسیبپذیری مذکور، امکان سوءاستفاده از کنترل حساب کاربری کاربران تیمز را به مجرمان سایبری میداد. آنها تنها با استفاده از یک فایل گیف (GIF) امکان نفوذ به حساب و سرقت داده را داشتند.

محققان امنیتی گروه CyberArk چند روز پیش اعلام کردند که یک آسیبپذیری تصاحب زیردامنه در ترکیب با یک فایل گیف میتواند برای سرقت دادههای شخصی کاربران و درنهایت تصاحب تمام حسابهای کاربری یک سازمان مورد سوءاستفاده قرار بگیرد. گروه امنیتی ادعا کرد که آسیبپذیری مایکروسافت تیمز، کاربران را در هر دو نسخهی دسکتاپ و وب نرمافزار، تهدید میکند.

ابزار ارتباط سازمانی مایکروسافت این روزها بهخاطر شیوع ویروس کرونا و روی آوردن سازمانها به دورکاری، مانند سرویسهای دیگر همچون Zoom و GoToMeeting شاهد افزایش شدید تعداد کاربران بوده است. مایکروسافت تیمز امروزه برای تعاملهای حیاتی در سازمانها استفاده میشود و بسیاری از آن برای اشتراکگذاری دادههای اساسی سازمانی هم استفاده میکنند. همین روند باعث شد تا مجرمان سایبری، بهمرور به سرویس ردموندیها و سوءاستفادههای احتمالی از آن، علاقهمند شوند.

سوءاستفاده از آسیبپذیری مایکروسافت تیمز، نیاز به مراحل پیچیدهای داشت

گروه امنیتی CyberArk در جریان تحقیقات خود متوجه شد هر بار که نرمافزار کلاینت مایکروسافت تیمز اجرا شود، یک توکن دسترسی موقت در آن ساخته میشود. اعتبارسنجی توکن مذکور برعهدهی زیردامنهی login.microsoftonline.com است. برای اپلیکیشنهای دیگر همچون SharePoint و Outlook هم توکنهای مشابهی ایجاد میشود.

برای محدودسازی مجوزهای دسترسی به محتوا، دو کوکی بهنامهای authtoken و skypetoken_asm مورد استفاده قرار میگیرد. توکن اسکایپ به زیردامنهی teams.microsoft.com و زیردامنههای دیگر آن ارسال میشود. دو زیردامنه از مجموعهی مذکور، دربرابر تهدید تصاحب زیردامنه، آسیبپذیر گزارش شدند.

در بخشی از گزارش CyberArk دربارهی آسیبپذیری میخوانیم:

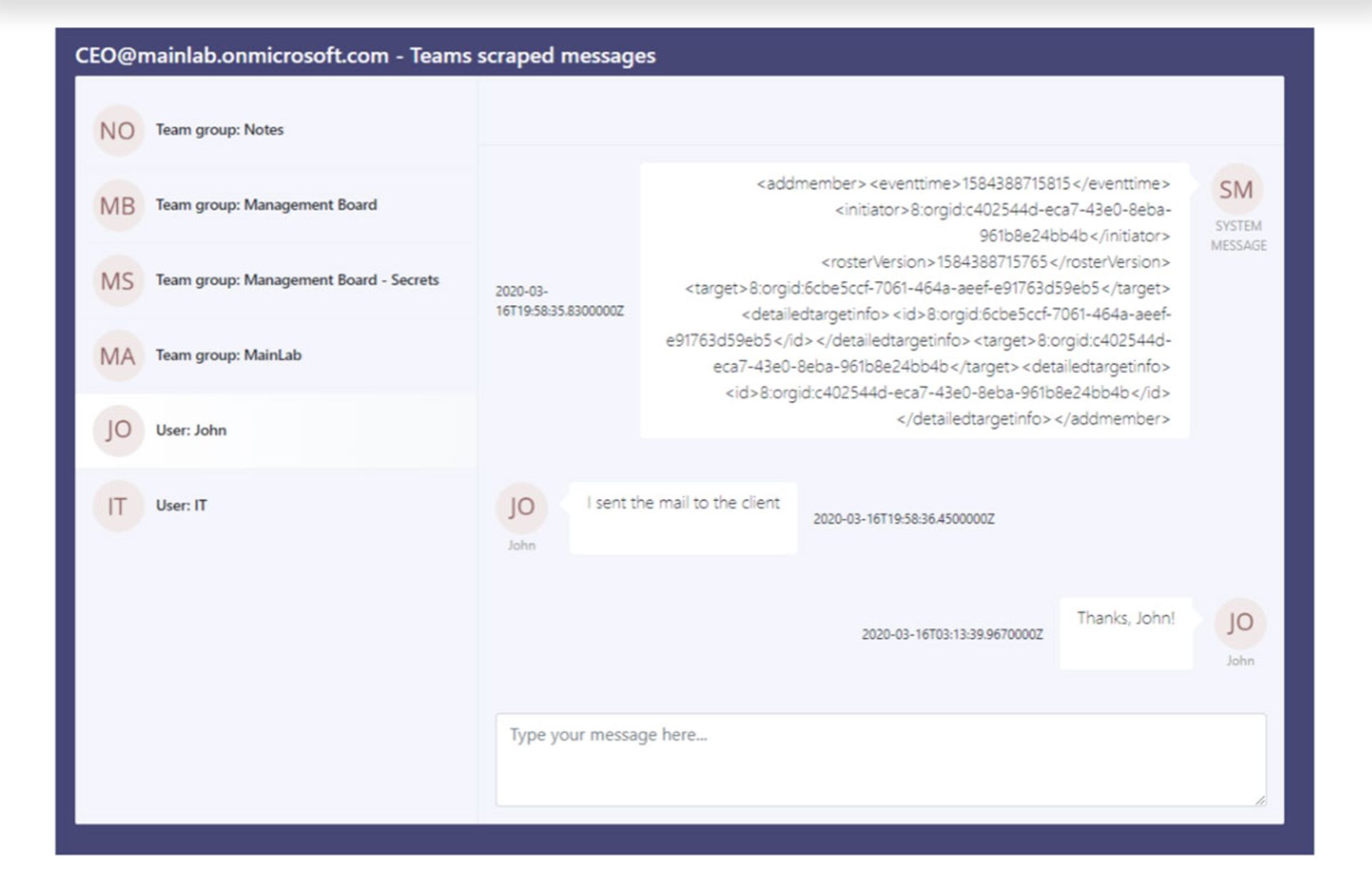

اگر مجرم سایبری بهنوعی بتواند کاربر را به بازدید از زیردامنهی تحت تصاحب تشویق کند، مرورگر قربانی این کوکی را به سرور هکر ارسال میکند و هکر پس از دریافت کردن توکن authtoken میتواند یک توکن اسکایپ بسازد. پس از انجام همهی مراحل، هکر میتواند دادههای حساب کاربری تیمز قربانی را سرقت کند.

همانطور که در نگاه اولیه به توضیحات بالا متوجه میشویم، سوءاستفاده از آسیبپذیری به مراحل زنجیرهای پیچیدهای نیاز دارد. مجرم سایبری ابتدا باید برای زیردامنههای مخرب خود یک مجوز دریافت کند که تنها با آزمایشهایی همچون بارگذاری یک فایل خاص در مسیری خاص و تأیید مالکیت انجام میشود. البته از آنجایی که زیردامنهها طبیعتا آسیبپذیر بودند، رد شدن از چالش مذکور آنچنان دشوار نبود. درنتیجه با ارسال یک لینک مخرب به زیردامنهی آسیبپذیر یا ارسال یک فایل گیف به گروه، امکان تولید توکن موردنیاز و تهدید کردن سرویس تیمز قربانی توسط مجرم تأییدشده، فراهم میشد. از آنجایی که برای انجام حمله، تنها مشاهدهی تصویر گیف کافی بود، مجرمان با استفاده از روش مذکور امکان نفوذ به حساب کاربری بیش از یک نفر را داشتند.

گروه امنیتی CyberArk کدهای اثبات عملکرد و روش پیادهسازی آن را منتشر کردند. آنها در بخشی از بیانیهی خود هم گفتند که حتی اگر مجرم سایبری، اطلاعات شخصی قربانی را استخراج نکند، با استفاده از حساب کاربی او میتواند به کل سازمان نفوذ کند. محققان درنهایت طی برنامهی Coordinated Vulnerability Disclosure با محققان امنیت سایبری و مرکز پاسخ امنیتی مایکروسافت (MSRC) همکاری کرده و گزارش را برای آنها ارسال کردند.

آسیبپذیری امنیتی در ۲۳ مارس به مایکروسافت اعلام شد. ردموندیها در همان روز جزئیات و مشخصات DNS دو زیردامنهی آسیبپذیر را اصلاح کردند. بهعلاوه، در بیستم آوریل نیز بستهی امنیتی ارائه شد که تهدید سوءاستفاده از باگهای مشابه را در آینده کاهش داد. شرکت همچنین در بیانیهای اعلام کرد که باوجود عدم مشاهدهی سوءاستفادهی گسترده از باگ، اقدامهای امنیتی لازم پیادهسازی شدهاند.

نظرات