آسیبپذیری انواع دستگاهها نسبتبه حملهی بلوتوثی BIAS

امروز کارشناسان امنیت خبر از آسیبپذیری جدیدی در پروتکلهای بیسیم بلوتوث دادهاند که بهطور گستردهای برای اتصال انواع دستگاههای مدرن نظیر گوشی هوشمند، تبلت، لپتاپ و سایر دستگاههای هوشمند IoT استفاده میشود.

اسم کدگذاری شدهی آسیبپذیری BIAS است که سرواژهای از کلمههای عبارت Bluetooth Impersonation AttackS بهمعنای «حملهی جعل هویت بلوتوث» است. این حمله روی نسخههای قدیمی پروتکلهای Basic Rate وEnhanced Data Rate که بهاختصار با نامهای پروتکلهای BR/EDR بلوتوث یا بلوتوث کلاسیک شناخته میشوند، در قطعهی بلوتوث اثر میگذارد.

حملهی بلوتوثی BIAS

نقص امنیتی BIAS در چگونگی مدیریت کلید پیوندی (Link Key) قرار دارد. همچنین، از این کلید بهعنوان کلید طولانی نیز یاد میشود.

کلید پیوندی زمانیکه دو دستگاه متصل میشوند برای اولینبار تولید میشود. درواقع دو دستگاه روی یک کلید طولانی با یکدیگر اتصال برقرار میکنند که در آینده نیز برای اتصالات بعدی، بدون نیاز به اجرای فرایند اتصال و جفتشدن دو دستگاه، قابل استفاده باشد و بدین ترتیب نیازی نیست که کاربران برای هربار ارتباط، تمام مراحل جفتکردن دستگاهها را از اول انجام دهند.

محققان اعلام کردند که باگی در فرایند احراز هویت بعداز اتصال پیدا شده است. نقص امنیتی جدید به حملهکننده امکان جعل هویت دستگاهی که ازقبل جفتشده را میدهد تا بتواند با موفقیت از مرحلهی احراز هویت عبور کند و بدون اطلاع از کلید طولانی اتصال ایجاد شده بین دو دستگاه، به یک دستگاه وصل شود.

وقتی حملهی BIAS موفقیتآمیز اجرا شود، حملهکننده به پروتکلهای کلاسیک بلوتوث دستگاه دیگر نیز دسترسی خواهد داشت و حتی میتواند آن را کنترل کند.

تیم تحقیقات در این باره میگوید که آنها حمله را روی گسترهی وسیعی از انواع مختلف دستگاهها اجرا کردند که شامل انواع گوشیهای هوشمند نظیر آیفون، سامسونگ، گوگل، نوکیا، الجی و موتورولا، انواع تبلت و آیپد، انواع لپتاپ مثل مکبوک، لپتاپهای اچپی و لنوو، انواع هدفون ازجمله فیلیپس و سنهایزر و انواع سیستمهای برون تراشهای مثل رزبری پای و سایپرس میشود.

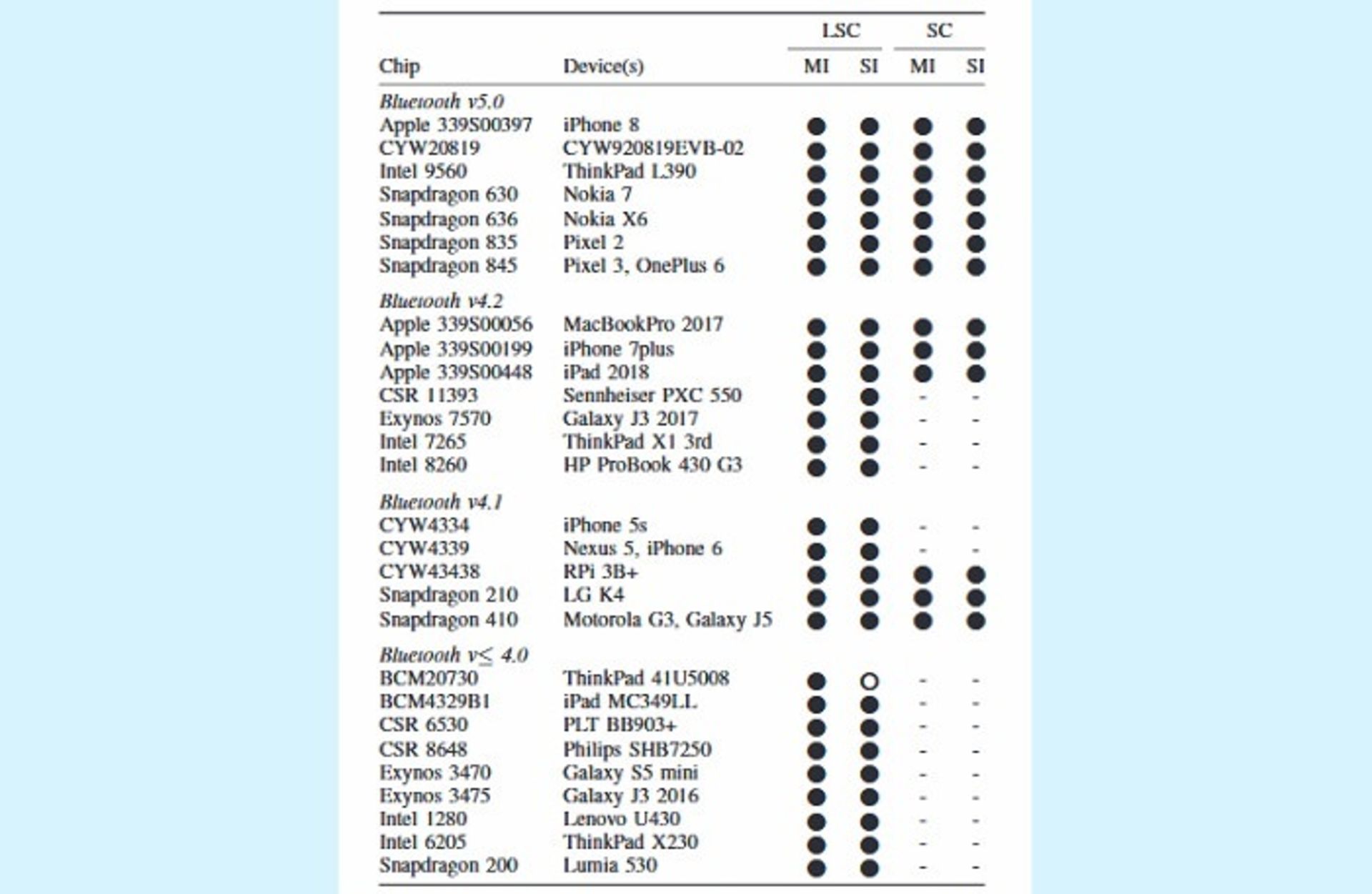

بنابر گزارش 9to5Mac، دستگاههای اپلی که پروتکلهای کلاسیک بلوتوث دارند شامل دستگاههای جدید این شرکت نمیشود و عبارتاند از: آیفون ۸ و مدلهای قدیمیتر، تبلت آیپد ۲۰۱۸ و قدیمیتر و مکبوکپروهای ۲۰۱۷ و قدیمیتر. برای اطلاعات دقیقتر دربارهی دستگاهها آسیبپذیر به جدول زیر مراجعه کنید.

نتیاج بهدست آمده از حملهی BIAS روی دستگاههای مختلف در جدول زیر منتشر شده است. در این آزمایش ۲۸ تراشهی بلوتوث تحت آزمون قرار داشته است که آسیبپذیری آنها با (●) و عدم آسیبپذیری با (○) روی حالتهای مختلف حمله نظیر حملهی LSC که نشاندهندهی اتصال امن Legacy است و حملهی MI مخفف Master Impersonation و حملهی SI مخفف Slave Impersonation است، انجام شده است. علاوهبراین، دو ستون آخر نتایج بهدست آمده روی حالت SC (اتصالات امن) و اجرای حملات MI و SI را نشان میدهد. علامت (-) نشان میدهد که دستگاه تحت حمله فاقد اتصالات امن است و از این ویژگی پشتیبانی نمیکند.

کارشناسان امنیتی تیم تحقیقاتی این پروژه گفتند:

در زمان تحریر مقاله ما توانستیم آزمایشهای خود را روی تراشههای سایپرس، کوالکام، اپل، اینتل، سامسونگ و CSR انجام دهیم. مشخص شد که تمام دستگاههایی که تحت آزمون ما قرار گرفتند نسبتبه حملهی BIAS آسیبپذیر بودند.

همچنین در ادامه تیم تحقیقاتی افزود:

باتوجهبه این موضوع که حملهی آزمایشی تقریبا روی تمام دستگاههایی که مجهز به بلوتوث هستند موفقیتآمیز بود. ما مراتب را بهطور رسمی به اطلاع سازمان استاندارد بلوتوث (Bluetooth SIG) در ماه دسامبر سال ۲۰۱۹ میلادی رساندیم تا مطمئن شویم پیداکردن راهحل پیشگیری از این حملات برای کاربران بهموقع انجام خواهد شد.

سازمان استاندارد بلوتوث در اعلامیهای که امروز در وبسایت رسمی خود منتشر کرد، چنین گفت که یک بهروزرسانی برای Bluetooth Core Specification ارائه کرده است تا از حملات BIAS جلوگیری کند. این بهروزرسانی به حملهکنندهها اجازه نمیدهد که پروتکلهای کلاسیک بلوتوث را از حالت شیوهی «امن» احراز هویت به حالت «Legacy» تغییر دهند تا بتوانند حملهی بایس خود را با موفقیت بهانجام برسانند.

تولیدکنندگان دستگاههای بلوتوثی بهروزرسانی فرمور مربوطه را در ماه آتی منتشر خواهند کرد تا این نقص امنیتی را برطرف کنند؛ البته هنوز اطلاعات دقیقی از وضعیت و دسترسی به این بهروزرسانیها نه به اطلاع عموم و نه به اطلاع تیم تحقیقاتی رسانده نشده است.

حملهی BIAS+KNOB

تیم دانشگاهی که اخبار حملهی BIAS را منتشر کرده است، از دانیل آنتونیولی از مؤسسهی فدرال فناوری سوئیس در لوزان (EPFL)، کسپر راسموسن از مرکز امنیت اطلاعات CISPA هلمولتز در آلمان و نیلز اوله تیپنهاور از دانشگاه آکسفورد بریتانیا تشکیل میشود.

این تیم تحقیقاتی همان افرادی هستند که اطلاعات مربوط به حفرهی امنیتی بلوتوث برای اجرای حملهی KNOB را در تابستان سال ۲۰۱۹ میلادی منتشر کردند.

این محققان در ادامهی هشدارهای خود دربارهی این حفرهی امنیتی افزودند اگر یک حملهکننده دو روش BIAS و KNOB را ترکیب کند، فرایند احراز هویت حتی در زمانیکه پروتکلهای کلاسیک بلوتوث روی حالت احراز هویت امن باشند نیز قابل شکستن و ورود میشود. بنابراین، برای حفظ امنیت ارتباطات بلوتوثی، دستگاهها باید بهروزرسانیهای مربوط به BIAS با شناسنامهی CVE-2020-10135 و KNOB با شناسنامهی CVE-2019-9506 را دریافت کند.