بدافزار اندرویدی Mobstspy، ترکیبی از سرقت اطلاعات و حملات فیشینگ

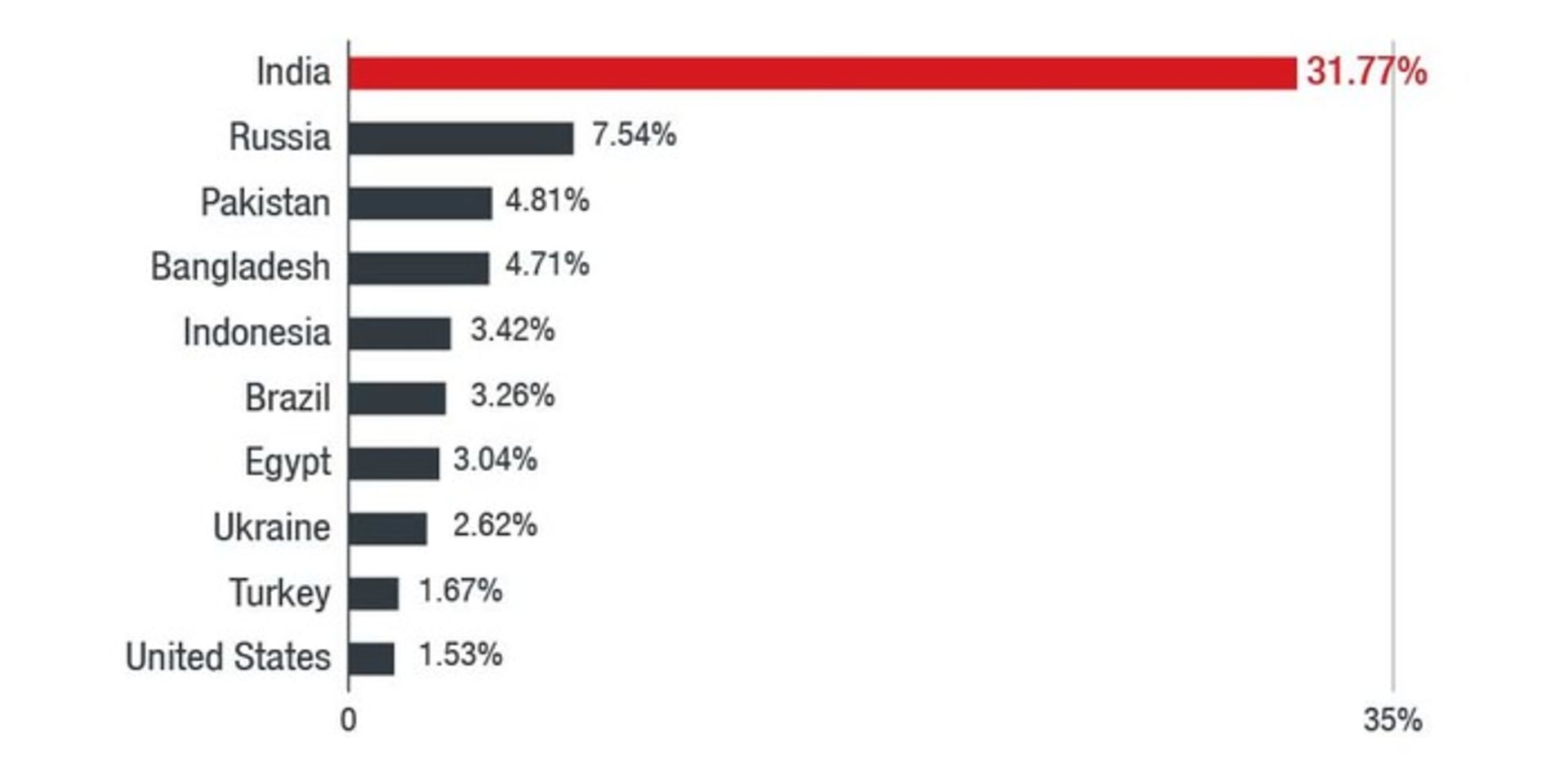

بهتازگی گزارشی از بدافزارهای کشفشده در گوگلپلی منتشر شده است که علاوهبر سرقت دادههای گوشی کاربران، توسط حملات فیشینگ سعی داشتهاند اطلاعات حسابهای کاربران قربانی را به سرقت ببرند. برخی از این بدافزارها حتی بیشتر از ۱۰۰هزاربار از Google Play توسط کاربران دانلود و نصب شدهاند. این بدافزارها که خود را در پوشش ابزارهای کاربردی و بازی مخفی کردهاند، کاربران بیشتر از ۱۹۶ کشور دنیا را هدف قرار داده و گوشیهای اندرویدی آنها را آلوده کردهاند؛ کشورهای هند، روسیه و پاکستان، بهترتیب بیشترین تعداد قربانیان را به خود اختصاص دادهاند.

محققان ۶ برنامه را در گوگلپلی پیدا کردهاند که بهصورت مخفیانه بدافزار را در خود قرار داده است. فهرست این برنامهها را در ادامه مشاهده میکنید:

دو برنامه Win7Launcher بیش از ۵هزاربار و برنامه Win7imulator بیشتر از ۵۰۰هزاربار توسط کاربران روی گوشیهای خود نصب شدهاند. به عبارت دیگر، برنامههایی که سعی در شبیهسازی محیط ویندوز در اندروید را داشتهاند، جزو محبوبترین برنامهها برای فریب قربانیان بودهاند.

این بدافزار که با نام Mobstspy شناخته میشود، دارای قابلیت حملات فیشینگ برای سرقت اطلاعات حساس حسابهای کاربری است که برای سایتهای مهمی همچون فیسبوک و گوگل طراحی شده ؛ این کار با نمایش صفحههای جعلی Login انجام میشود. روش ذخیرهسازی اطلاعات حساس کاربران در این صفحات جعلی بسیار ابتدایی و قدیمی است. پس از نمایش صفحهی Login جعلی و بعد از ورود اطلاعات نام کاربری و رمز عبور توسط قربانی، بدافزار این اطلاعات را در خود ذخیره کرده و مجدد همان صفحهی لاگین را با پیغام ورود اشتباه اطلاعات به کاربر نمایش میدهد. اگر کاربران، حسابهای فیسبوک و گوگل خود را با روش احراز هویت دو مرحلهای امنسازی نکرده باشند، به احتمال زیاد حسابهای کاربری آنها توسط هکرهای توسعهدهندهی این بدافزار مورد دستبرد قرار خواهد گرفت.

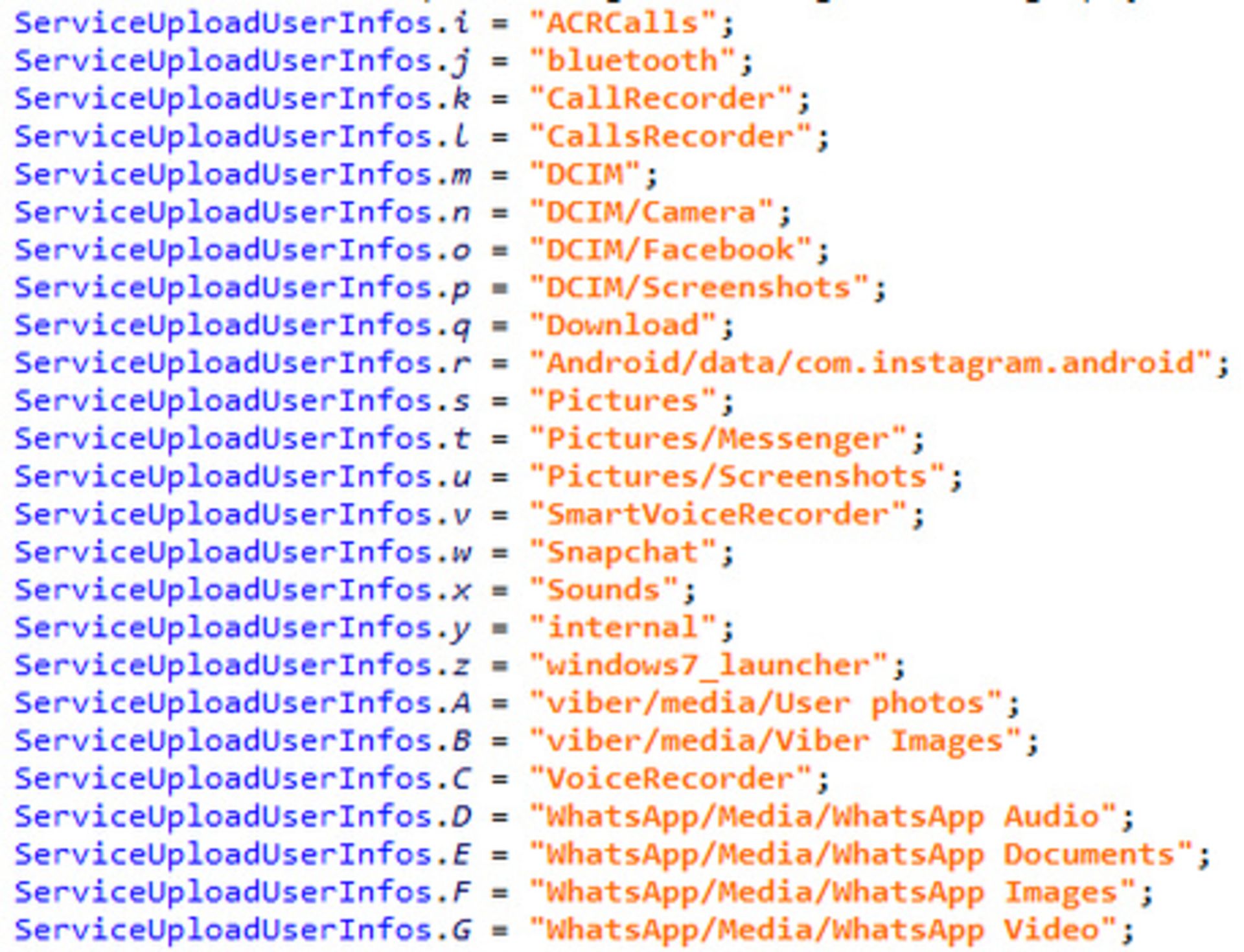

این بدافزار اطلاعاتی همچون فهرست مخاطبان، فهرست تماسها و پیامکها را از روی گوشی قربانی به سرقت میبرد؛ همچنین در گوشی قربانی عملیات جستوجو در فولدرها و آدرسهای خاص جهت یافتن فایلهای عکس، اسناد، ویدئو و صداهای ذخیرهشدهی کاربران توسط برنامههای مختلف را بهصورت مخفیانه انجام میدهد. این بدافزار آدرس فولدر برنامههای معروفی مانند اسنپچت، مسنجر، واتساپ و وایبر را در خود دارد که بهوسیلهی آن، جستوجوی خود برای سرقت دادههای کاربران را افزایش میدهد. در تصویر زیر فهرست کاملی از آدرسهایی را که این بدافزار برای یافتن اطلاعات حساس کاربران مورد جستوجو قرار میدهد، مشاهده میکنید:

اکثر بدافزارهای اندرویدی طوری طراحی میشوند که در گوشی قربانی، بهدنبال اطلاعات شخصی هستند

محققان مرکز Trend Micro اعلام کردند که آدرس سرورهای C2 که همان سرورهای کنترلکننده این بدافزار است، بهصورت فهرست زیر است؛ همچنین این بدافزار برای انتقال دادههای خود، از سرورهای ابری یک شرکت تابعه گوگل با نام Firebase Cloud Messaging استفاده میکند که این شرکت خدمات رایگان Cloud Solution برای نرمافزارهای اندرویدی، iOS و وب ارائه میدهد.

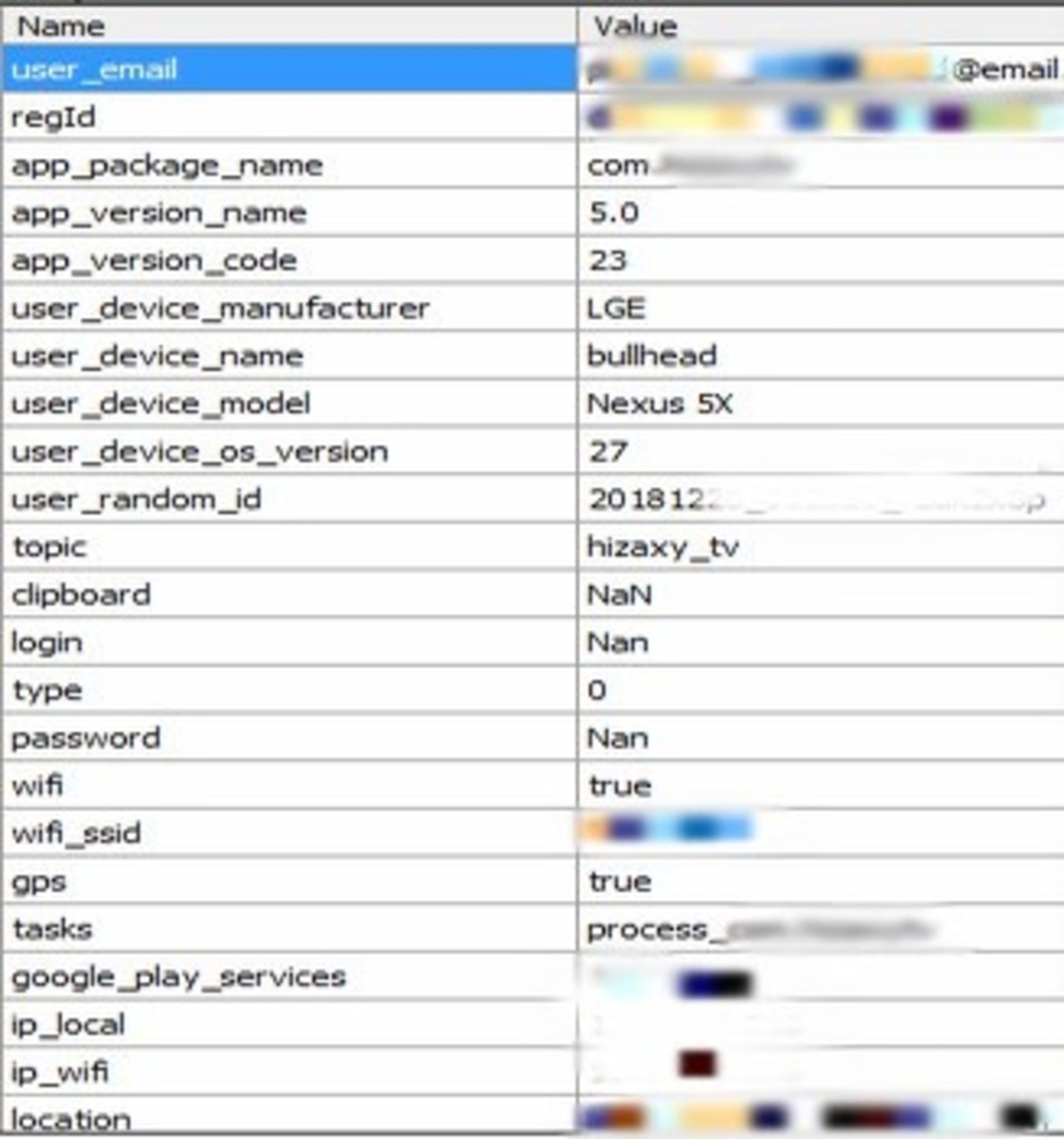

محققان در توضیحات منتشرشده اعلام کردند که این بدافزار پس از اجرا و وصل شدن گوشی قربانی به اینترنت، در ابتدا دستورهای تنظیمات خود را بهوسیلهی یک فایل XML Configure از سرور C2 دریافت میکند و سپس اطلاعات کاملی را از گوشی قربانی برای سرور ارسال میکند که این اطلاعات، برای دسترسی دائمی به گوشی قربانی یا استفاده از آن گوشی برای انجام حملات دیگر مورد استفاد قرار خواهد گرفت. نمونهای از این دادهها را در تصویر زیر مشاهده میکنید:

هنگامیکه این اطلاعات از گوشی قربانی برای سرور C2 ارسال شد، این گوشی بهعنوان یک گوشی آلودهشده روی سرور رجیستر میشود و در ادامه دستورهای مخرب ازطریق سرویس شرکت Firebase Messaging برای گوشی قربانی ارسال میشود. محققان Trend Micro اعلام کردند که این برنامههای آلوده از سال ۲۰۱۸ روی گوگلپلی قرار گرفتهاند و گوگل از میان آنها، ۵ برنامه را در فوریه سال ۲۰۱۸ حذف کرده است؛ با اینحال تنها برنامهای که بیشترین تعداد نصب را داشته، همچنان روی گوگلپلی در دسترس کاربران قرار دارد. متاسفانه هنوز مشاهده میشود که با حذف آخرین بدافزار از Play Store بازهم این برنامه در دیگر وبسایتهای ارائهدهندهی Android app برای دانلود در دسترس کاربران قرار دارد.