آروان از واکنش به آسیب پذیری Log4j در سریعترین زمان ممکن خبر داد

آروان دقایقی پیش با انتشار گزارشی از کشف یک آسیب امنیتی در کتابخانهی پردازش لاگ در جاوا خبر داد که تاریخ کشف آن ۹ دسامبر، مقارن با پنجشنبه ۱۸ آذرماه اعلام شده است. براساس توضیحات ارائهشده، اندکی پس از اعلام خبر وجود چنین رخنه امنیتی، کدهای اکسپلوییت متعددی برای بررسی و سواستفاده از آن منتشر شده است؛ اما چرا این موضوع اهمیت دارد و اصلا آسیبپذیری کتابخانهی پردازش لاگ در جاوا چیست؟

آسیبپذیری در کتابخانهی Log4j که یک کتابخانهی پردازش لاگ در جاوا به شمار میآید، یافت شده و بهدلیل پراستفادهبودن آن، بهشکل گسترده در نرمافزارهای سازمانی که با جاوا توسعه داده شدهاند، بهکار میرود که اکنون میتواند هدف حملات مخرب قرار گیرد.

آسیبپذیری CVE-2021-44228 از آن رو اهمیت دارد که نرمافزارهای سازمانی شرکت Apache که به شکل گسترده برای پردازش در سازمانها مورد استفاده قرار میگیرند از این کتابخانه استفاده میکنند. آسیبپذیری مذکور به حملهکننده امکان میدهد که از طریق ارسال یک Payload در درخواستهای HTTP باعث اجرا شدن کدهای مخرب خود در سرویسهای داخلی دارای این ضعف امنیتی شود.

این PayLoad میتواند در هر کدام از پارامترهای HTTP باشد. مانند:

- URI

- User Agent

- Body

- Referer

با لاگ شدن هر کدام از این پارامترها که حاوی Payload مخرب باشند، دسترسی اجرای کد در اختیار حملهکننده قرار میگیرد.

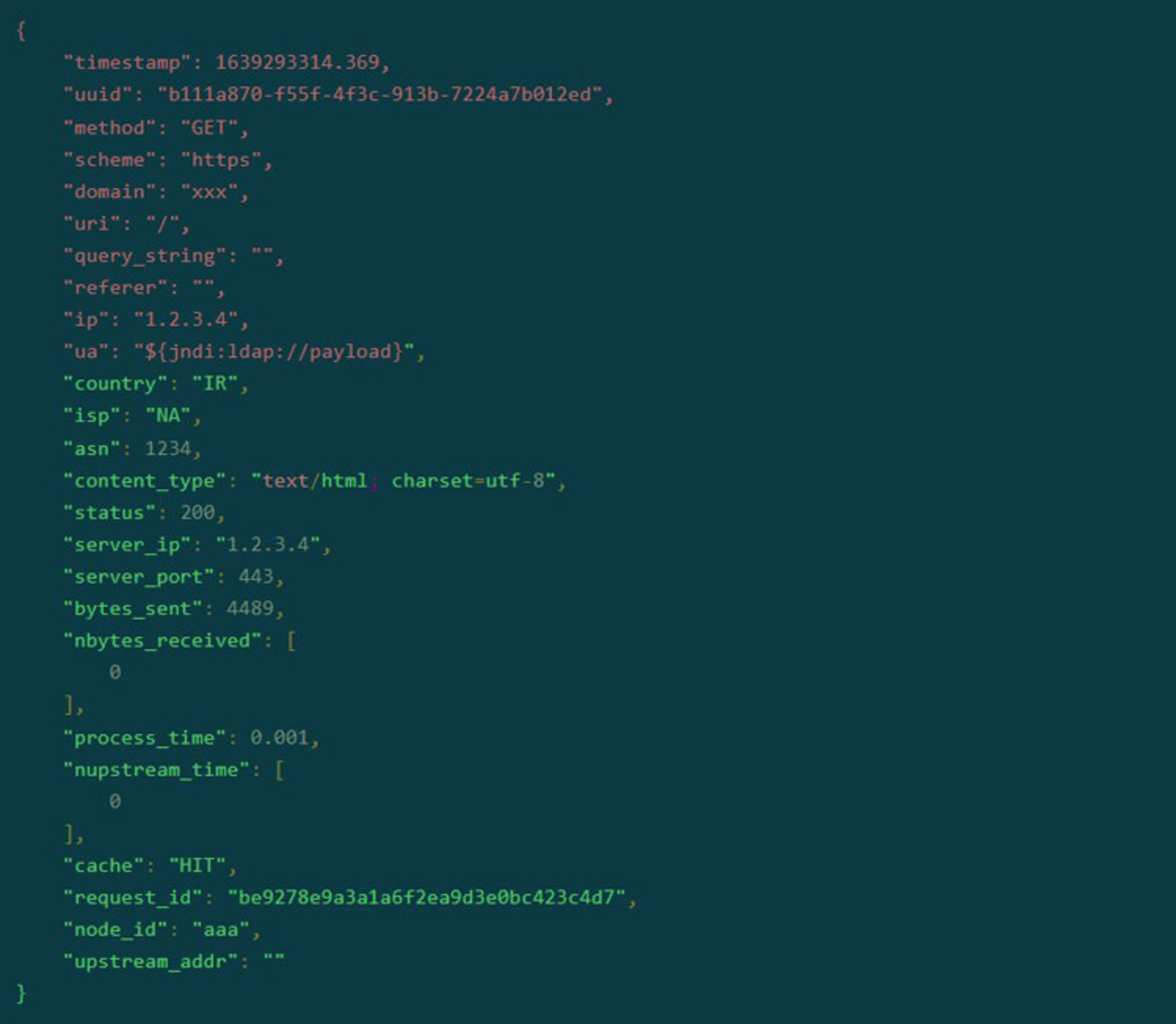

در تصویر زیر میتوانید نمونهای از درخواست مخرب لاگ شده در CDN آروان را مشاهده کنید. آروان در واکنش به این مشکل امنیتی، اقدامات خود را از روز جمعه، یعنی کمتر از ۲۴ ساعت از زمان گزارش این باگ آغاز کرده است:

جمعه: رفع آسیبپذیری CVE-2021-44228 در سرویسهای داخلی

بر اساسی گزارشی که شرکت Apache منتشر کرد به کمک روشهای زیر میتوان در برابر این آسیبپذیری ایمن بود:

- بهروزرسانی به نسخهی Log4j 2.15.0

- اگر از نسخهی Log4J 2.10 و بالاتر استفاده میکنید و امکان آپگرید ندارید این مقدار را در تنظیمات وارد کنید:

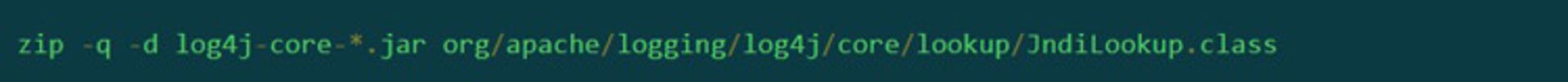

- کلاس JndiLookup را از مسیر کلاسها پاک کنید. مثلا میتوانید از دستور زیر استفاده کنید:

با توجه به اهمیت سرویسهای لاگ در محصولات ابری آروان، برای پردازش لاگها در قسمتهای متعددی از ابزارهای توسعه داده شده توسط آپاچی استفاده میشود:

- Apache Kafka

- Elastic Search

- LogStash

- Apache Flink

با توجه به دستورالعملهای منتشر شده به وسیلهی آپاچی، این آسیبپذیریها در ساعات اولیه برطرف شدند.

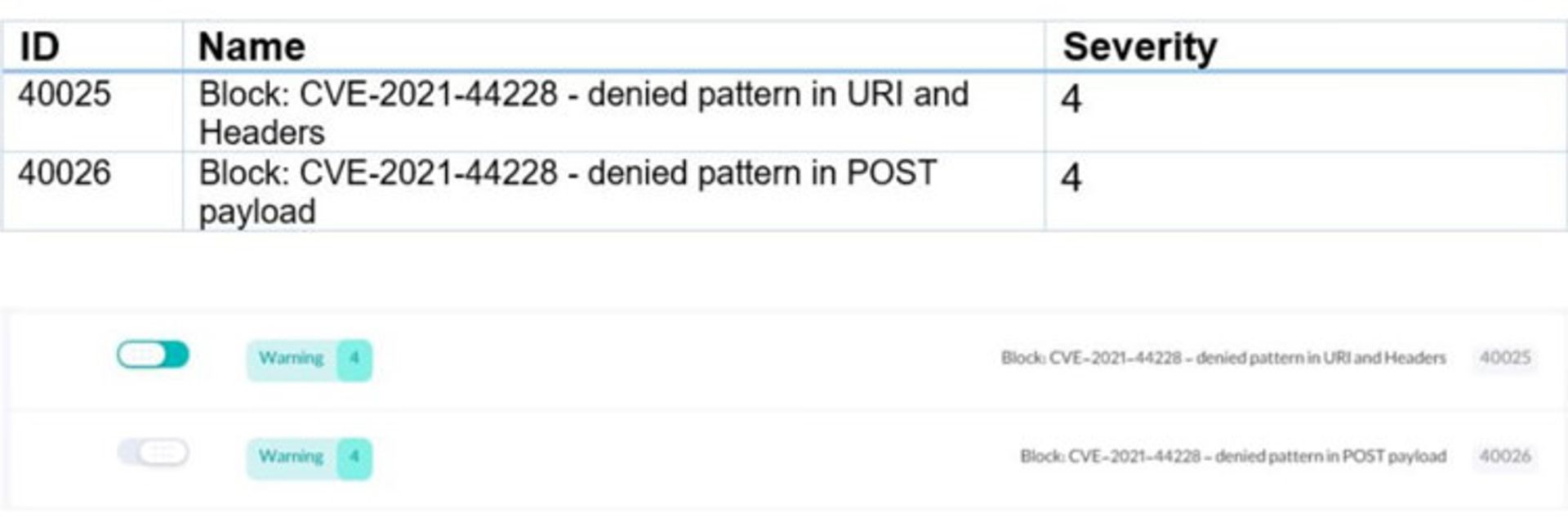

شنبه: قوانین جدید برای مسدودسازی به WAF ابر آروان اضافه شد

برای کاربرانی که از سیستم WAF ابر آروان برای حفاظت در برابر حملات اینترنتی استفاده میکردند ۲ قانون جدید به پنل کاربری اضافه شد، که در ادامه قابل مشاهده است:

یکشنبه: قانون فایروال برای تمام کاربران CDNاضافه شد

به دلیل وسیع بودن دامنهی این حمله و اینکه سرویس WAF تنها در اختیار کاربران سازمانی CDN است، ما برای تمام کاربران شبکه توزیع محتوا قانونی را به فایروال اضافه کردیم تا این درخواستهای مخرب را مسدود کند.

آروان اعلام کرده که کاربران سرویس CDN باید برای ایمن ماندن در برابر این آسیب، دستورالعملهای یادشده را به کار گیرند. آروان پیشنهاد داده که در صورتی که کاربران موفق به انجام اقدامات مورد اشاره نشده یا این آسیب را در سیستمهای داخلی خود مشاهده میکنند، دامنهی خود را به CDN آروان انتقال دهند.