سایه سنگین کامپیوترهای کوانتومی بر الگوریتمهای رمزنگاری؛ چهار الگوریتم جدید ارزیابی شدند

مؤسسهی ملی فناوری و استانداردهای ایالات متحده موسوم به NIST در حال ارزیابی چگونگی بهینهسازی و توسعهی الگوریتمهای رمزنگاری CRYTALS-KYBER ،CRYSTALS-Dilithium ،FALCON و SPHINCS+ است. بهگزارش دریجستر، مؤسسهی NIST استانداردسازی چهار الگوریتم رمزنگاری را توصیه کرده است تا از حفاظت دادهها دربرابر توانایی خارقالعادهی کامپیوترهای کوانتومی در رمزگشایی در آیندهای نزدیک مطمئن شود.

در سال ۲۰۱۵ (۱۳۹۴)، آژانس امنیت ملی ایالات متحده از برنامهی انتقال به استفاده از الگوریتمهای رمزنگاری مقاوم دربرابر رایانش کوانتومی خبر داد تا برای زمانیکه کامپیوترهای کوانتومی دسترسی به دادههای رمزنگاریشده با الگوریتمهای کنونی نظیر AES و RSA ممکن میکنند، آمادگی لازم را داشته باشند. هیچکس نمیداند چه زمانی این اتفاق خواهد افتاد و این توانایی به تعداد کیوبیتهای (بیتهای کوانتومی) کنترلکنندهی کامپیوتر کوانتومی و برخی عوامل دیگر مثل توانایی رفع خطا بستگی دارد.

سال گذشته، محققان در شرکت گوگل و کشور سوئد پیشنهاد کردند که بهکمک کامپیوتر کوانتومی ۲۰ میلیون کیوبیتی، باید بتوان متغیر رشتهای کوتاه ۲٬۰۴۸ بیتی در سیستم رمزنگاری RSA را در حدود ۸ ساعت تجزیه کرد. درمقابل، عدهای از محققان در فرانسه ادعا کردند با کامپیوتر کوانتومی با ۱۳٬۴۳۶ کیوبیت و حافظهی چندحالته باید بتوان متغیر رشتهای کوتاه ۲٬۰۴۸ بیتی RSA را در مدت ۱۷۷ روز تجزیه کرد.

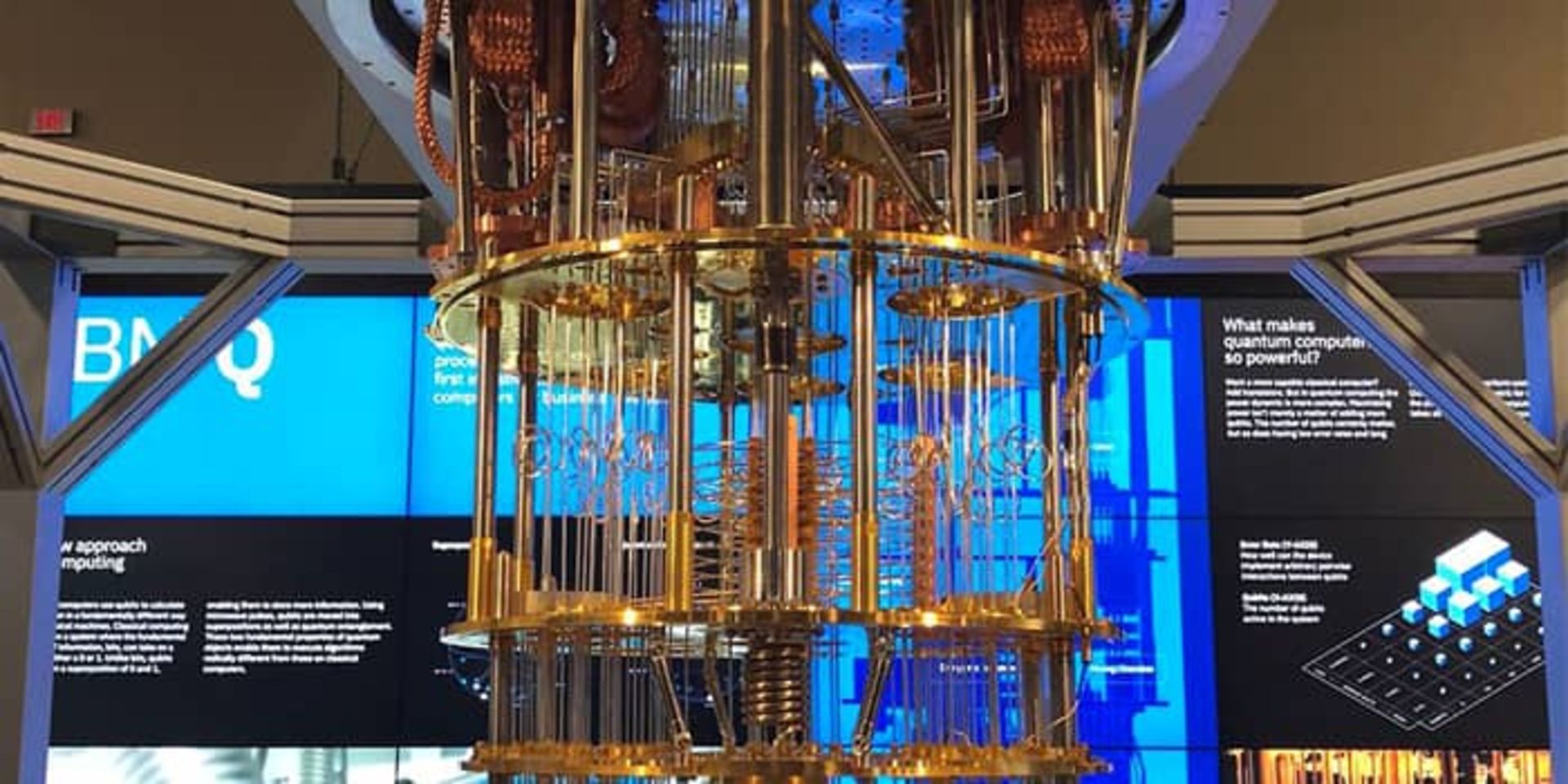

درحالحاضر، کامپیوترهای کوانتومی درمقایسهبا مقدار لازم برای سیستمهای رمزنگاری درجهی پیچیدگی (Orders of Magnitude) کیوبیتهای کمتری دارند. شرکت IBM اخیراً پردازندهی کوانتومی ۱۲۷ کیوبیتی را رونمایی کرده است. غول دنیای فناوری اطلاعات میگوید قصد دارد تا پایان سال ۲۰۲۳ (۱۴۰۲) تراشهی ۱٬۰۰۰ کیوبیتی تولید کند و این برنامهی بلندمدت تولید کامپیوترهایی با بیش از یکمیلیون کیوبیت را در بازهی زمانی نامشخصی قرار میدهد.

این در حالی است که مرکز اَبَرکامپیوتری یولیش (JSC) در آلمان و D-Wave Systems در کانادا ماشینی ۵٬۰۰۰ کیوبیتی دارند. بنابراین، هنوز بهطورقطع نمیتوان گفت چه زمانی کامپیوترهای کوانتومی آمادگی لازم برای شکستن رمزنگاریها را خواهند داشت؛ اما نمیتوان به انتظار آن روز نیز نشست.

خالی از لطف نیست که بدانیم همهی کیوبیتها برابر نیستند. برای مثال، کامپیوتر کوانتومی JSC یا D-Wave برپایهی پردازندهی Quantum Annealing هستند و مهارت ویژهای در حل مسائل بهینهسازی دارند. کامپیوتر کوانتومی IBM از نوع Gate-Based است (مدلی که در آن دادههای ورودی دریافت میشوند و در حالتی واحد و عملی پردازش میشوند) و بهترین گزینه برای اجرای الگوریتم شور (Shor's Algorithm) برای شکستن رمزنگاری بهشمار میرود.

درهرصورت، انتظار میرود کامپیوترهای کوانتومی توانایی اجرای حملات عملی به دادههای رمزنگاریشده را بهزودی بهدست آورند و بهعبارتدیگر، بتوانند الگوریتمهای رمزنگاری امروزی را دور بزنند؛ بنابراین، کاخسفید با انتشار نامهای غیررسمی با موضوع امنیت ملی در می ۲۰۲۲ (اردیبهشت ۱۴۰۱) بر نیاز به پیشرفت درزمینهی رایانش کوانتومی و کاهش خطرهایی که برای الگوریتمهای رمزگذاری ایجاد میکند، تأکید ویژه کرده است.

بیشترین نگرانی مربوط به این موضوع است که دادههای محافظتشده با الگوریتمهای رمزنگاری کنونی باید برای مدتزمان مشخصی ایمن بمانند. این مدتزمان ممکن است به ۷۵ سال برای اسناد محرمانهی دولتی و اطلاعات بانکی و دادههای سلامت برسد. ازاینرو، انتظار برای مشاهدهی میزان توانایی کامپیوترهای کوانتومی در دهههای آتی، ازنظر امنیتی بههیچوجه استراتژی معقولی بهحساب نمیآید.

مؤسسهی NIST از سال ۲۰۱۷ (۱۳۹۶) روی این موضوع متمرکز شده است و روی فرایند استانداردسازی مجموعهای از ۸۲ الگوریتم رمزنگاری بهعنوان رمزنگاری پساکوانتومی (Post Quantum Cryptography) کار میکند. درابتدا، ۶۹ نامزد از این مجموعه برای شرکت در مرحلهی اول بهاندازهی کافی مناسب تشخیص داده شدند. در سال ۲۰۱۹ (۱۳۹۸)، ۲۶ نامزد به مرحلهی دوم راه یافتند و تا سال ۲۰۲۰ (۱۳۹۹)، ۷ نامزد توانستند خود را به مرحلهی سوم برسانند و ۸ نامزد نیز بهعنوان جایگزین آنها انتخاب شدند.

درنهایت، مرحلهی سوم ارزیابیها بهپایان رسید و چهار الگوریتم نهایی برای استانداردسازی معرفی شدند. بدینترتیب، احتمالاً بهزودی شرکتهایی که بهدنبال سازگاری با معیارهای NIST خواهند بود، آنها را خواهند پذیرفت. این مؤسسه در بیانیهای رسمی گفت:

دو الگوریتم اصلی که در بیشتر مواقع مؤسسهی ملی استاندارد و فناوری آمریکا آنها را برای پیادهسازی توصیه میکنند، عبارتاند از: CRYSTALS-KYBER (استقرار کلید) و CRYSTALS-Dilithium (امضای دیجیتال). علاوهبراین، طرحهای امضای دیجیتال برپایهی FALCON و SPHINCS+ نیز استانداردسازی خواهند شد.

دو ماه قبل، زمانی که مؤسسهی NIST برای اعلام توصیههایش آماده شده بود، یکی از مقامهای رسمی آژانس امنیت ملی که معتقد بود الگوریتمهای رمزنگاری قبلی با حملهی جاسوسان خارجی مواجه شدهاند، در مصاحبهای با بلومبرگ تأکید کرد: «دیگر [در الگوریتمهای جدید] راه نفوذی وجود ندارد.» بااینحال، الگوریتمهای جدید همچنان ممکن است اصلاحات بیشتری داشته باشند.

بروس اشنایر، کارشناس مستقل رمزنگاری، در پاسخ به The Register دربارهی این موضوع مقالهی مفصلی نوشت. او رقابت تحلیل رمزنگاری NIST را بیرحمانه توصیف کرد و گفت ۲۵ مورد از الگوریتمها در دور اول با موفقیت دچار حمله و بهسرعت حذف شدند و ۸ مورد دیگر نیز در دور دوم حذف شدند. او میگوید در ماههای منتهی به اعلام نتایج NIST، تحلیل رمزنگاری منتشر شد و حداقل چهار مورد از الگوریتمهای نهایی را تحتتأثیر قرار داد.

بروس اشنایر در مقالهی خود نوشت:

یکی از الگوریتمهای محبوب به نام Rainbow بهطرز وحشتناکی شکست خورد. نه اینکه ازنظر تئوری بتوانید این الگوریتم را با کامپیوتر کوانتومی شکست دهید؛ بلکه با تجهیزات امروزی توانستند آن را شکست دهند و فقط با لپتاپ معمولی موجود در بازار در بیشتر از ۴۸ ساعت این اتفاق تأسفبار رقم خورد. سه الگوریتم فینالیست دیگر، Kyber و Saber و Dilithium، نیز با کمک روشهای جدیدی ضعیف شدند که احتمالاً دربرابر برخی الگوریتمهای دیگر نیز کارساز باشند.

درهرصورت، کار NIST هنوز تمام نشده است. بهزودی دور چهارم برگزار خواهد شد و در آن، چهار الگوریتم یادشده ارزیابی و بهینهسازی خواهند شد. چهار الگوریتم BIKE ،Classic McEliece ،HQC و SIKE نیز برای انتخابشدن بهعنوان الگوریتمهای کاربردی در فناوری Key-Establishment Mechanism رقابت خواهند کرد و درنهایت، از میان آنها دو الگوریتم برنده میشوند. این فناوری فرایند اشتراکگذاری کلید رمز بین دو طرف در بسترهای ناامن نظیر اینترنت را ممکن میکند.

اشنایر گفت روند رقابت همانطورکه انتظار میرود، در حال پیشروی است. او بر نیاز مبرم به افزایش انعطافپذیری شیوههای رمزنگاری نیز تأکید کرد تا در شرایط بحرانی و درصورت شکست الگوریتمهای پرکاربرد، بتوانیم بهراحتی دادهها را به الگوریتمهای جایگزین منتقل کنیم.

اشنایر درادامه نوشت نوشت:

قطعاً نمیتوان سرعت توسعهی کامپیوترهای کوانتومی را کاهش داد، همانطورکه نمیتوان مقابل پیشرفت هر فناوری ایستاد. شاید مشکلات مهندسی غیرممکن بهنظر برسند؛ اما جایی برای تعلل وجود ندارد. دربرابر این میزان بیاعتمادی، چابکی یگانه راه حفظ امنیت است.

دیدگاه شما کاربران زومیت دربارهی توسعهی کامپیوترهای کوانتومی و نگرانیهای امنیتی مربوط به آن چیست؟